kali搭建vulhub靶场

vulhub靶场介绍

vulhub官网:https://vulhub.org/

Vulhub是一个基于docker和docker-compose的漏洞环境集合,进入对应目录并执行一条语句即可启动一个全新的漏洞环境,让漏洞复现变得更加简单,让安全研究者更加专注于漏洞原理本身。

搭建过程

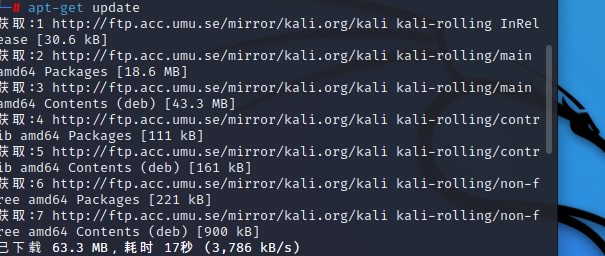

一、更新APT:

apt-get update |

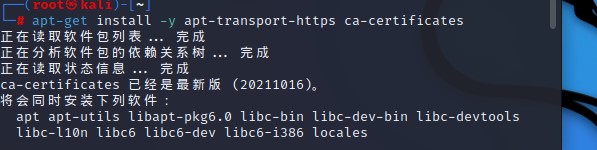

二、安装https协议,CA证书

apt-get install -y apt-transport-https ca-certificates |

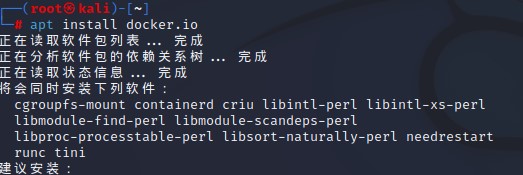

三、安装docker

apt install docker.io |

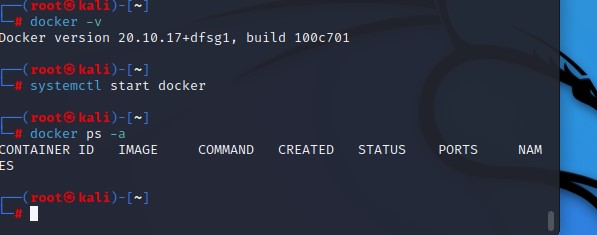

查看版本 docker -v |

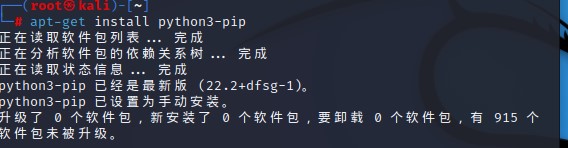

四、安装PIP3

apt-get install python3-pip |

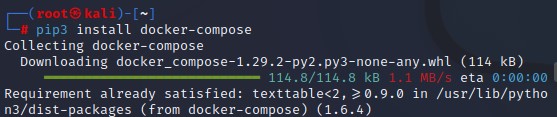

五、安装docker-compose

pip3 install docker-compose |

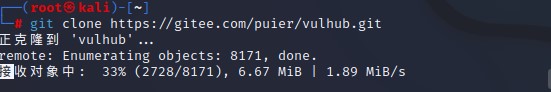

六、下载vulhub

git clone https://gitee.com/puier/vulhub.git |

七、验证靶场搭建成功

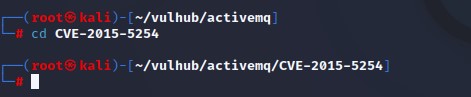

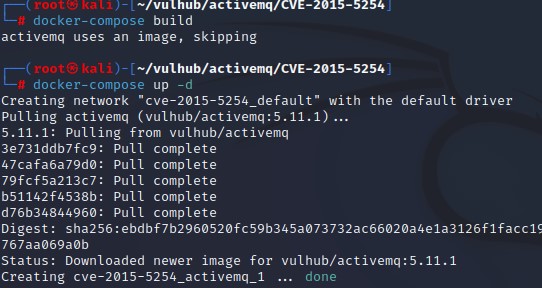

这里以activemq中的CVE-2015-5654漏洞为例

首先进入到CVE-2015-5654文件中去。

cd vulhub/activemq/CVE-2015-5654 |

接着:

对靶场进行编译:docker-compose build |

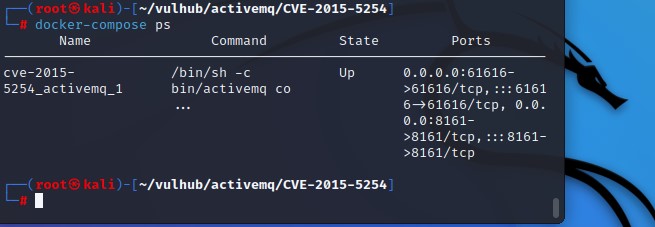

查看开放的端口:

docker-compose ps |

发现其开放的端口为61616

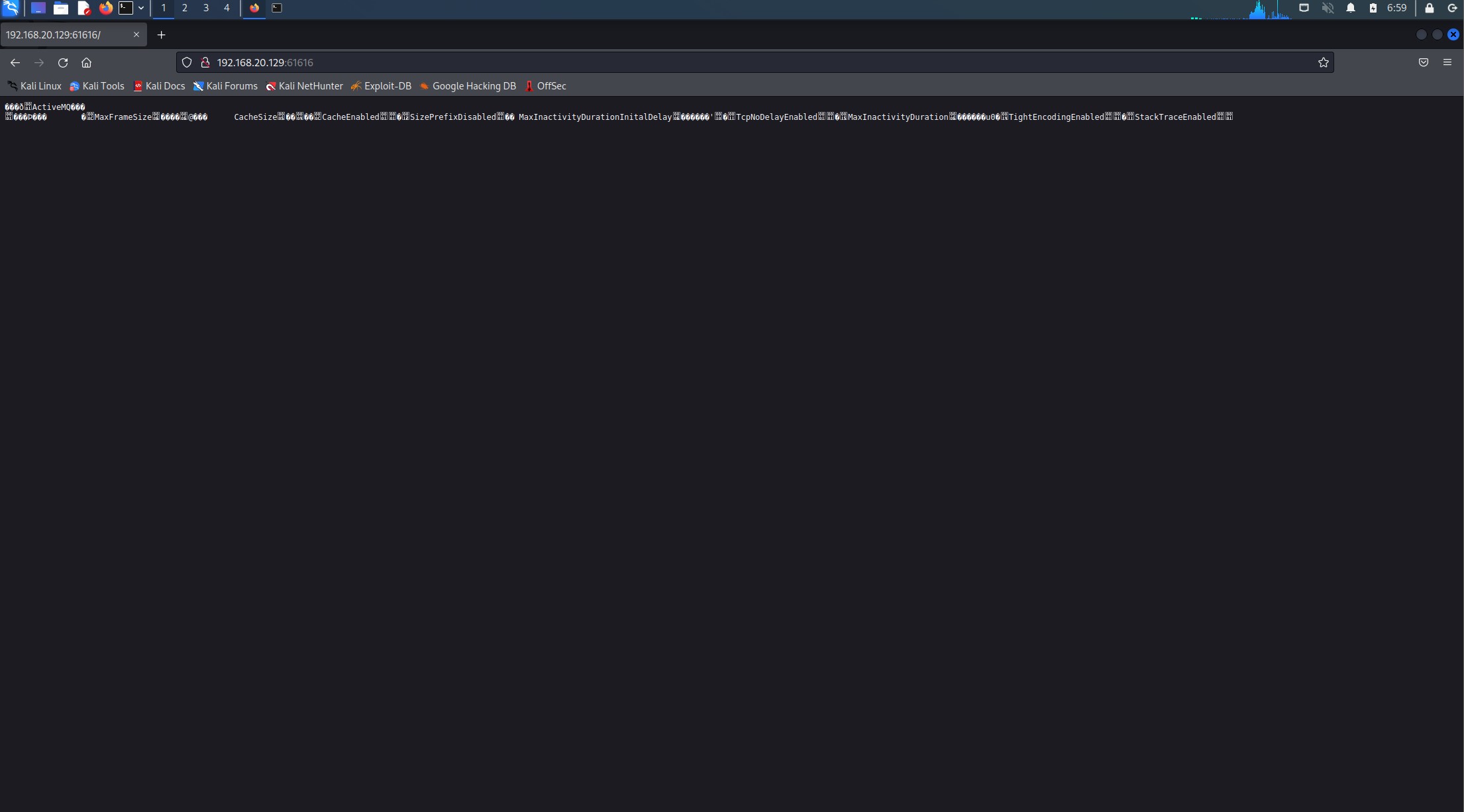

在浏览器中访问:[IP]:61616,其中IP为你kali的ip地址

访问成功,即代表vulhub搭建成功

总结

之前想用centos搭建靶场,用物理机访问,但怎么也访问不了,在网上试了很多办法都没有成功,无奈选择kali。搭建过程也没有什么技巧,跟着步骤敲命令即可,如果下载失败,更改下载源就好了,网上也有教程,这里就不做赘述了。

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 是苹果啊!