域信息收集命令

域信息收集命令

query user || qwinsta 查看当前在线用户 |

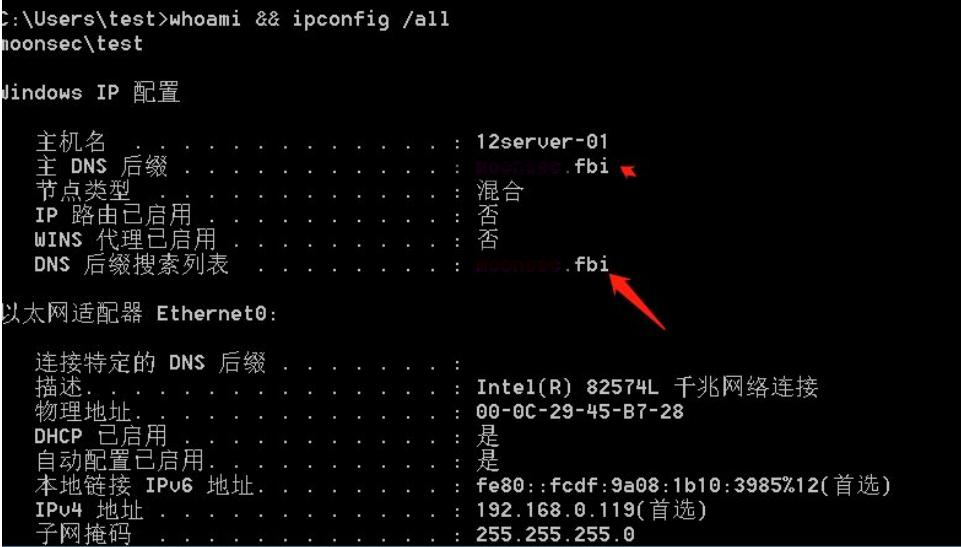

ipconfig /all 查询当前环境 |

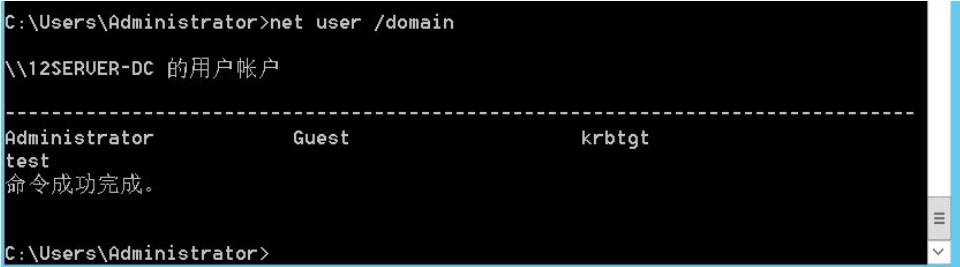

net user /domain 查询当前域用户 |

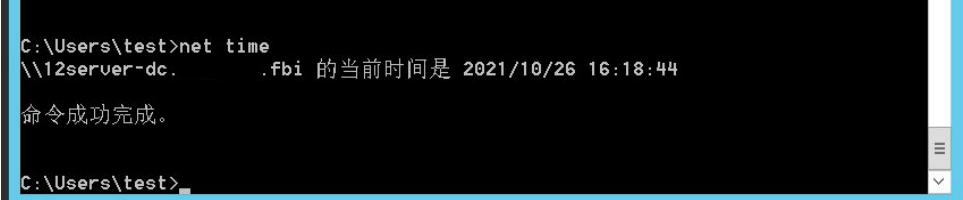

net time 查询 域控 |

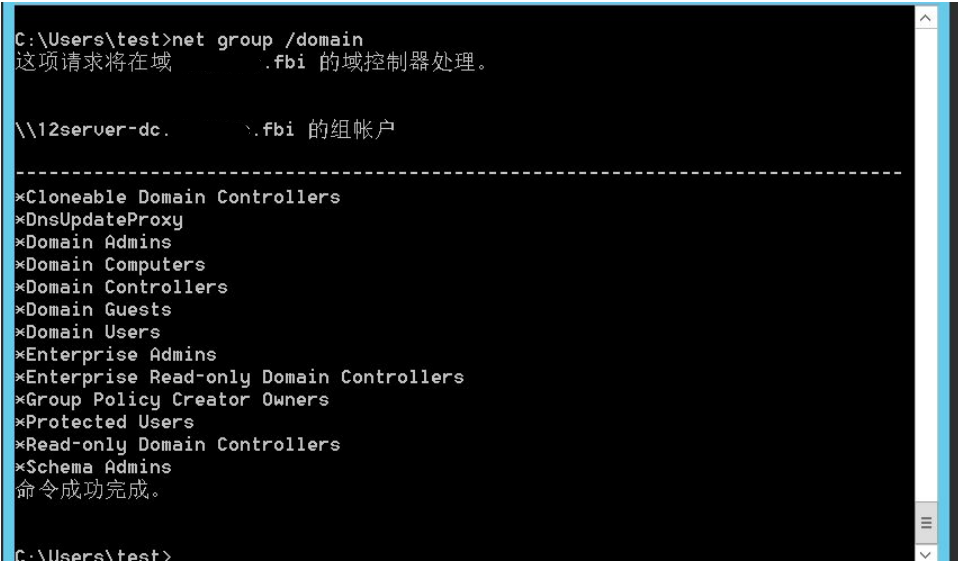

net group /domain 查询域工作组 |

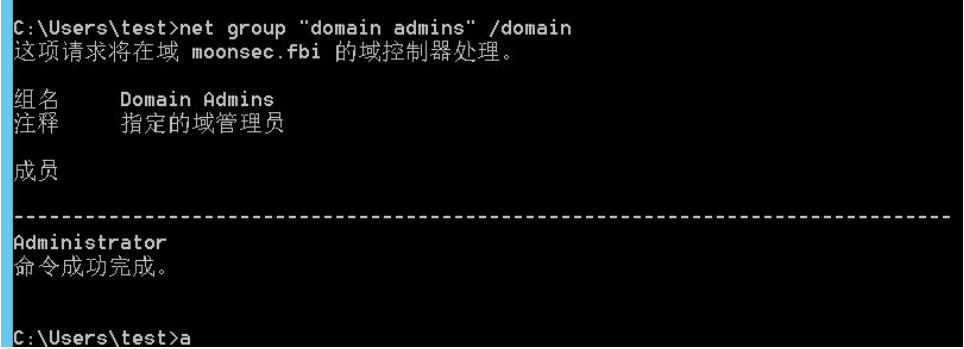

net group "domain admins" /domain 查询域管理用户 |

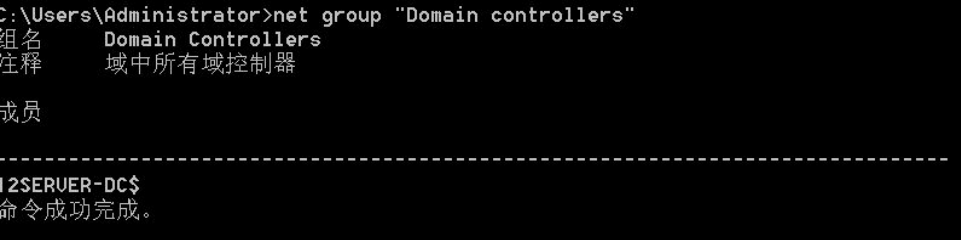

net group "Domain controllers"查询有几台域控制器 需要域权限 |

查找域服务器

net time 查询时间 这个命令会请求域服务器的时间 |

主机发现

在域内进行横行渗透时,首先要收集主机的端口和 ip 信息

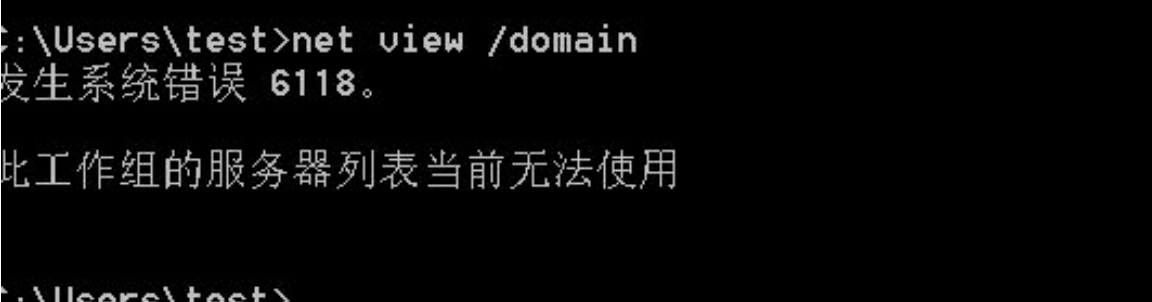

net view /domain 查询域内的主机信息

发生系统错误 6118 出现这种错误时Computer Browser被禁用了, 在域管理启用即可

arp -a 查询通信 |

基于 MSF 的内网主机探测

使用 msf 进行反弹 shell 进行内网渗透时,通过 msf 自带的扫描模块进行快速扫

描。

主机存活探测:

auxiliary/scanner/discovery/arp_sweep ARP 扫描 |

Nmap

Nmap 是一个端口扫描器,可用于主机发现、端口扫描、版本检测、OS 检测等。

使用场景:建立 socks 代理,proxychains+Nmap 扫描内网。

支持多种扫描模式:

-sT: TCP 扫描

-sS: SYN 扫描

-sA: ACK 扫描

-sF:FIN 扫描

-sU: UDP 扫描

-sR: RPC 扫描

-sP: ICMP 扫描

快速扫描所有端口:

nmap -sS -p 1-65535 -v 192.168.99.177 |

常见的端口与服务

| 端口号 | 端口说明 | 攻击技巧 |

|---|---|---|

| 21/22/69 | ftp/tftp:文件传输协议 | 爆破\嗅探\溢出\后门 |

| 22 | ssh:远程连接 | 爆破 OpenSSH;28个退格 |

| 23 | telnet:远程连接 | 爆破\嗅探 |

| 25 | smtp:邮件服务 | 邮件伪造 |

| 53 | DNS:域名系统 | DNS 区域传输\DNS 劫持\DNS 缓存投毒\DNS欺骗\利用 DNS 隧道技术刺透防火墙 |

| 67/68 | dhcp | 劫持\欺骗 |

| 110 | pop3 | 爆破 |

| 139 | samba | 爆破\未授权访问\远程代码执行 |

| 143 | imap | 爆破 |

| 161 | snmp | 爆破 |

| 389 | ldap | 注入攻击\未授权访问 |

| 445 | SMB | 远程代码执行 |

| 512/513/514 | linux r | 直接使用 rlogin |

| 873 | rsync | 未授权访问 |

| 1080 | socket | 爆破:进行内网渗透 |

| 1352 | lotus | 爆破:弱口令\信息泄漏:源代码 |

| 1433 | mssql | 爆破:使用系统用户登录\注入攻击 |

| 1521 | oracle | 爆破:TNS\注入攻击 |

| 2049 | nfs | 配置不当 |

| 2181 | zookeeper | 未授权访问 |

| 3306 | mysql | 爆破\拒绝服务\注入 |

| 3389 | rdp | 爆破\Shift 后门 |

| 4848 | glassfish | 爆破:控制台弱口令\认证绕过 |

| 5000 | sybase/DB2 | 爆破\注入 |

| 5432 | postgresql | 缓冲区溢出\注入攻击\爆破:弱口令 |

| 5632 | pcanywhere | 拒绝服务\代码执行 |

| 5900 | vnc | 爆破:弱口令\认证绕过 |

| 6379 | redis | 未授权访问\爆破:弱口令 |

| 7001 | weblogic Java | 反序列化\控制台弱口令\控制台部署webshell |

| 80/443/8080 | web | 常见 web 攻击\控制台爆破\对应服务器版本漏洞 |

| 8069 | zabbix | 远程命令执行 |

| 9080 | websphere | 远程命令执行 |

| 9090 | websphere | 控制台 爆破:控制台弱口令\Java 反序列 |

| 9200/9300 | elasticsearch | 远程代码执行 |

| 11211 | memcacache | 未授权访问 |

| 27017 | mongodb | 爆破\未授权访问 |

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 是苹果啊!