IIS文件解析漏洞

iis6.0解析漏洞

1 基于文件名

1.1原理

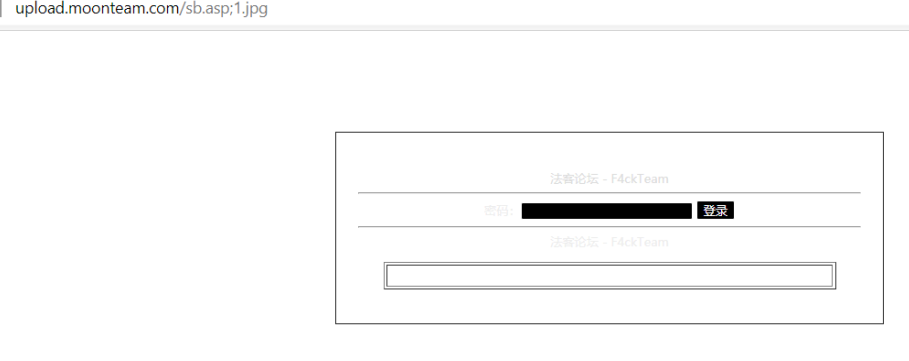

该版本默认将*.asp;.jpg 此种格式的文件名,当成Asp解析。服务器默认不解析 ; 号及其后面的内容,相当于截断。

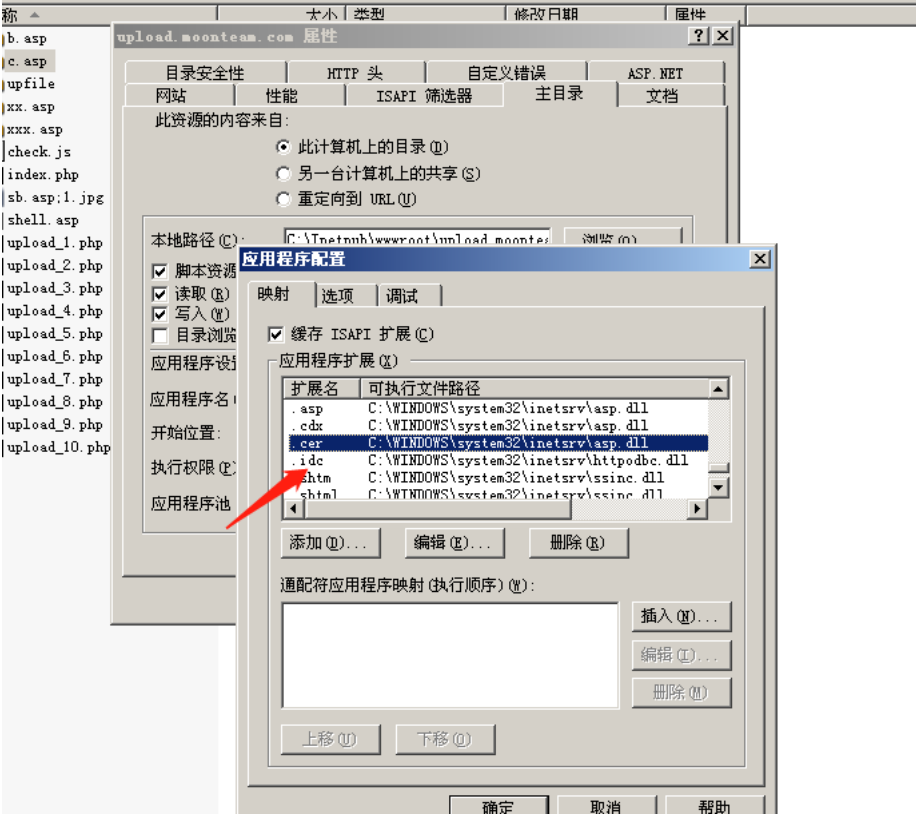

iis除了会将asp解析成脚本执行文件之外,还会将 cer cdx asa扩展名解析成asp

iis6.0->主目录->配置 查看 这几种扩展名都是指向同一个文件

C:\WINDOWS\system32\inetsrv\asp.dll 所以都解析成asp

1.2复现

通过文件上传,或者创建文件,格式为*.asp;.jpg

1.3防御

1.禁止创建和上传此类畸形文件

2.图片存放目录设置成禁止脚本文件执行

3.升级iis版本

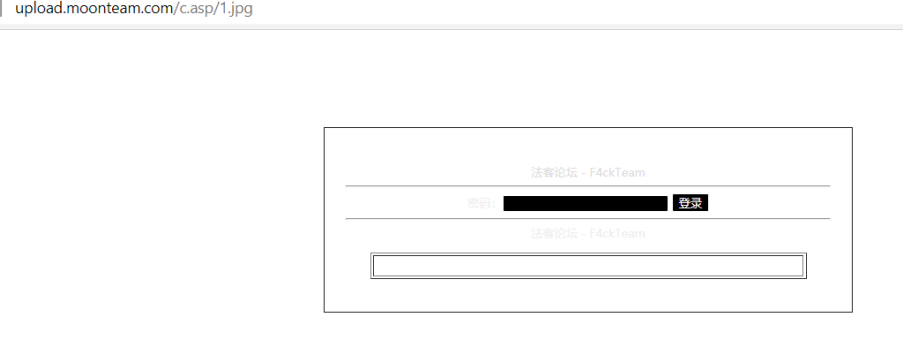

2 基于文件夹

2.1 原理

该版本默认将 *.asp/ 目录下的所有文件当成Asp解析。

2.2复现

创建文件.asp文件夹 上传图片格式后门到此目录

2.3防御

1.禁止创建此类文件夹

3.升级iis版本

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 是苹果啊!